Las redes de acceso públicas son un peligro para los usuarios, como ya no lo han demostrado nuestros amigos de Mundo Hacker TV, El ejemplo que realizó Yago Hamsen me gustó mucho y demostró lo que podría realizar un atacante contra cualquier persona que se conecte a la red donde se encuentre, el capitulo en cuestión no tiene desperdicio, se los dejo a continuación:

El ataque que realizaba Yago era el de crear una red falsa (Fake AP) en la que un usuario que quiere internet gratuito se conecta y sus datos quedan comprometidos.

En uno de los viajes que he estado realizando ultimamente, me he encontrado un punto de acceso público con un nombre (SSID) peculiar.

Me extrañó que estuviera abierta teniendo el nombre que tiene, así que lo primero que queria saber era como estaba configurada la red y si podia acceder a internet a través de ella.

darkmac:~ marc$ dig google.es ; <<>> DiG 9.8.3-P1 <<>> google.es ;; global options: +cmd ;; connection timed out; no servers could be reached

Algunas de las redes que nos encontramos por ahí suelen permitir peticiones DNS, y aunque esten filtradas se puede hacer tunneling y conseguir acceso gratuito no permitido. Parece que aquí no erá posible.

Otra de las pruebas que suelo realizar para conseguir internet gratis es la de conectarme a través de TOR.

darkmac:~ marc$ tor Jun 22 15:54:32.884 [notice] Tor v0.2.3.25 (git-17c24b3118224d65) running on Darwin. Jun 22 15:54:32.885 [notice] Tor can't help you if you use it wrong! Learn how to be safe at https://www.torproject.org/download/download#warning Jun 22 15:54:32.885 [notice] Configuration file "/usr/local/Cellar/tor/0.2.3.25/etc/tor/torrc" not present, using reasonable defaults. Jun 22 15:54:32.886 [notice] Initialized libevent version 2.0.21-stable using method kqueue. Good. Jun 22 15:54:32.886 [notice] Opening Socks listener on 127.0.0.1:9050 Jun 22 15:54:32.000 [notice] Parsing GEOIP file /usr/local/Cellar/tor/0.2.3.25/share/tor/geoip. Jun 22 15:54:32.000 [notice] No AES engine found; using AES_* functions. Jun 22 15:54:32.000 [notice] This version of OpenSSL has a slow implementation of counter mode; not using it. Jun 22 15:54:32.000 [notice] OpenSSL OpenSSL 0.9.8x 10 May 2012 looks like version 0.9.8m or later; I will try SSL_OP to enable renegotiation Jun 22 15:54:33.000 [notice] Reloaded microdescriptor cache. Found 0 descriptors. Jun 22 15:54:33.000 [notice] I learned some more directory information, but not enough to build a circuit: We have no usable consensus. Jun 22 15:54:34.000 [notice] Bootstrapped 5%: Connecting to directory server. Jun 22 15:54:34.000 [notice] Heartbeat: Tor's uptime is 0:00 hours, with 1 circuits open. I've sent 0 kB and received 0 kB.

Vaya :(, parece que no es posible tampoco salir por la red TOR.

Otra de las cosas que pruebo y que siempre suele dar buenos resultados es el ver otros clientes conectados a la red. Suele haber siempre clientes conectados ya que los usuarios se colocan en este tipo de redes abiertas.

Lo más rápido es lanzar un scan con nmap, con los flags PN y sP.

darkmac:~ marc$ nmap -PN -sP 10.21.24.* Starting Nmap 6.25 ( http://nmap.org ) at 2013-06-22 14:50 CEST Strange error from connect (64):Host is down Nmap scan report for 10.21.24.211 Host is up (0.00013s latency). Nmap done: 256 IP addresses (1 host up) scanned in 10.02 seconds

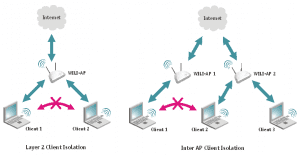

El no encontrar ningún equipo y saber que si que lo hay conectado me hace pensar que han montado una de las pocas redes de acceso gratuito segura que he visto. Han activado el famoso isolation entre clientes.

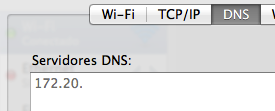

Esto es algo que siempre suele estar desactivado en las redes gratuitas, pero cuando miré la configuración DNS era distinta a la configuración de red.

Quise ver si había mas ip’s en ese rango

darkmac:~ marc$ nmap -sP 172.20.247.* Starting Nmap 6.25 ( http://nmap.org ) at 2013-06-22 16:00 CEST Stats: 0:00:38 elapsed; 0 hosts completed (0 up), 256 undergoing Ping Scan Parallel DNS resolution of 256 hosts. Timing: About 33.33% done; ETC: 16:01 (0:00:26 remaining) Nmap scan report for 172.20.247.6 Host is up (0.094s latency). Nmap scan report for 172.20.247.153 Host is up (0.066s latency). Nmap scan report for 172.20.247.161 Host is up (0.17s latency). Nmap scan report for 172.20.247.194 Host is up (0.18s latency). Nmap scan report for 172.20.247.242 Host is up (0.062s latency). Nmap scan report for 172.20.247.250 Host is up (0.064s latency). Nmap done: 256 IP addresses (6 hosts up) scanned in 38.59 seconds

uala, había mas ip’s en ese rango, configuré mi equipo con una ip libre de ese rango y ya tenia acceso a la red, aunque no tuve tiempo de hacer algunas pruebas con esas ip’s, quería saber que tipo de máquinas configuradas detrás de esas ip’s.