Proxify proxy funcional, el uso de un proxy no es muy útil en distintas disciplinas. En el caso de análisis web, nos permite ver el envío y respuesta de parte de una web, nos permite modificar parámetros on the fly etc..

En el caso de un developer, nos permite comprobar la lógica de una aplicación etc.. Y en el caso de análisis de malware, nos permite estudiar conexiones, modificar parámetros y otros usos que veremos más adelante.

Tabla de Contenido

En el artículo de hoy, os traigo Proxify, una herramienta que de lo simple que es, me ha parecido excepcional, además de que se puede integrar con otras soluciones de Proxy.

Proxify proxy funcional como usarlo

Para usarlo, nos vamos a la sección de descargas.

https://code.google.com/p/gnucitizen/downloads/list

Nos descargamos Proxify, en mi caso lo voy a usar con una distribución GNU/Linux basada en Ubuntu.

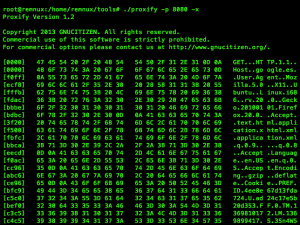

Descomprimimos y vemos que opciones soporta:

Lo que vamos a realizar es hacer DUMP por pantalla primero

Ejecutar el Proxify

Ejecutamos Proxify y vemos como se va haciendo DUMP del tráfico por pantalla.

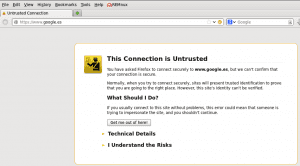

Si vemos el navegador, si visitamos una página con HTTPS, nos saltará error de certificado, aunque Proxify lo crea on the fly.

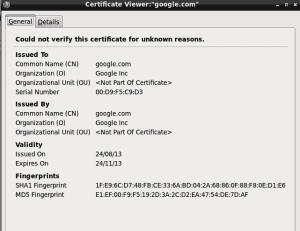

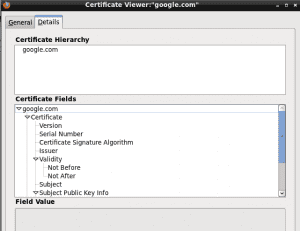

Miramos los detalles del certificado.

Más detalles

Tendríamos que añadir la CA como confianza si no queremos ver estos warnings, si queremos analizar algo en concreto, nos da igual que no arroje error de certificado.

Otra de las opciones que igual nos interesa, es que todo lo que se capture via Proxy, que dumpeado en una carpeta.

Lo hacemos así:

proxify -p 8080 -D trafico/

Ahora veremos que se ha generado en la carpeta:

Aquí vemos todas las solicitudes que hemos enviado y todas las respuestas.

Un ejemplo de una petición requesón

Para ver el response miramos el mismo tipo de fichero, pero el que acaba el res.

Podemos combinar Proxify con otras herramientas, el paquete no hace falta compilarlo e incluye las librerías para hacerlo totalmente portable.

También te puede interesar – https://www.dragonjar.org/mastiff-automatizando-el-analisis-de-malware.xhtml