En la última charla que di en la HighSecCon II siempre comento lo complicado que resulta a veces analizar según que datos en según que escenarios.

Una de las cosas que son complicadas es analizar el código ofuscado de las inyecciones de troyano, o el código ofuscado de un kit de explotación o de un simple HTML que te haga un redirect hacia otra página etc…

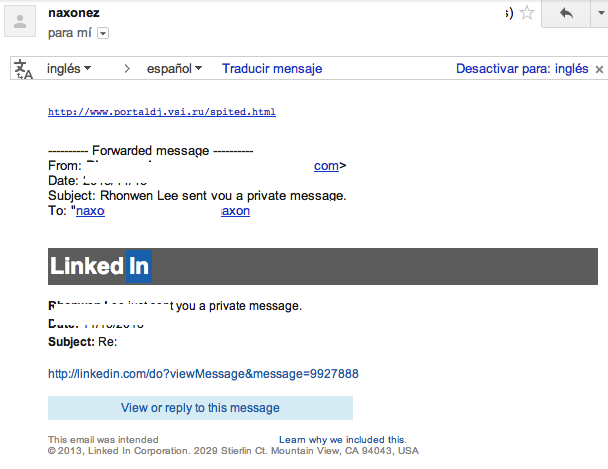

Mi amigo @NaxoneZ me ha echo forward de un mensaje que le ha llegado por LinkedIn. El mensaje solo contenía una URL por lo que ya parece sospechoso, sospechoso.

Esta era el mensaje de LinkedIn:

El mensaje de LinkedIn es legítimo, lo único que la URL pues, evidentemente se tratará de algo malo, nadie suele enviar solo URL’s jajaja.

Antes de nada, vamos a comprobar que el HTML de esa página sigue activo.

Con un curl, podremos comprobar el estado:

darkmac:pruebas marc$ curl -I http://www.portaldj.vsi.ru/spited.html

HTTP/1.1 200 OK

Date: Sun, 17 Nov 2013 21:50:06 GMT

Server: Apache/2.2.14 (Unix) mod_ssl/2.2.14 OpenSSL/0.9.8l PHP/4.4.9

Last-Modified: Tue, 05 Nov 2013 23:15:51 GMT

ETag: «51efb-204-4ea7636b2a147»

Accept-Ranges: bytes

Content-Length: 516

Content-Type: text/html

Como veis arroja un 200!!

Ahora lo que podemos hacer es descargar el HTML para ver el contenido antes de acceder siempre desde una sandbox por supuesto.

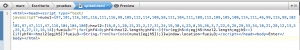

Descargamos el HTML con un wget, por ejemplo y abrimos el HTML con nuestro editor favorito:

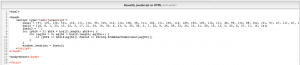

Como veis, no hay quien entienda lo que hace ese código, además de que no está nada identado, por lo tanto tampoco se le puede seguir la lógica, lo primero que se podría hacer es tratar de identar el código. Una buena herramienta que nos puede ayudar a eso es JSBeautifer, copiamos el código y lo pegamos en la web de JsBeautifer para que quede bien puesto:

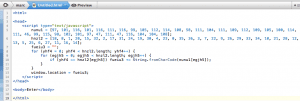

Queda un poco mas legible, vamos a colocarlo en nuestro editor favorito:

Es un buen momento para señalar que, aunque hemos usado JsBeautifer para identar el código, no significa que a priori sepamos lo que hace realmente el malware.

Vamos a acabar aquí ahora, en la segunda parte veremos mas cosas