Así fue el ACK Security Conference 2012 – Día IV

En el cuarto día del ACK Security Conference continuamos con el ciclo de conferencias con grandes expectativas en cada una de ellas, mientras algunas personas y equipos empezaban a puntear en el CTF creado por el grupo RIC, los retos de Matías Katz y de ESET-LA.

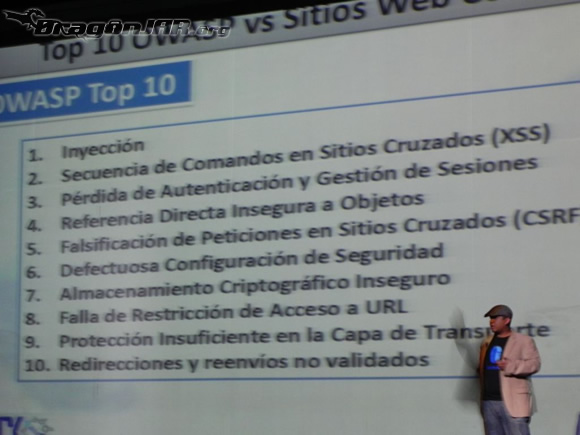

El día empieza con la presentación de David Moreno (@4v4t4r), quien se tomo el trabajo de revisar la seguridad de los sitios más visitados en Colombia y los comparó con el TOP 10 de OWASP, arrojando como resultado lo que muchos sabemos, que en Colombia y en general en Latinoamérica las empresas no toman muy en serio la seguridad de sus aplicaciones web, ya sea por "flojera" o desconocimiento.

La charla causo controversia con algunos asistentes cuando David en su prueba de concepto decidió poner por media hora un ExploitKit en uno de los sitios mas visitados de Colombia y con estadísticas en mano, nos mostró el gran porcentaje de personas infectadas en solo 30 minutos, esto gracias a que contaban o con un sistema operativo sin actualizar o software vulnerable instalado en él (principalmente productos Adobe como Flash y Reader, como software para soporte JAVA, entre otros...), después de sacar estas estadísticas simplemente se le dio a la opción autodestruir de la botnet y todos quedaron como antes de la infección, dejando claro lo sencillo que es para un delincuente generar una red de equipos zombies y delinquir usándolos.

El siguiente orador en la lista era Lorenzo Martínez (@lawwait), quien venia a mostrarnos como pasó de tener una alarma en su casa que personalizó para que no se activara mientras estaba en ella, hasta el punto de tener tantos gadgets en el lugar donde habita que lo ha convertido e un autentico SkyNet, un espacio al que ningún amigo de lo ajeno le gustaría entrar, nos mostraba cómo automatizo la limpieza de su hogar con la Roomba que inicia sus labores mientras el no esta en casa, cómo implementó un completo sistema de reconocimiento facial para activar o desactivar sistemas de seguridad, como controlar la temperatura a la que le gusta estar, entre otras muchas funcionalidades (algunas poco practicas pero muy divertidas) y como puede modificar cada parámetro de su SkyNet desde su bot de gtalk sin importar donde se encuentre, para finalizar con una demo en vivo de un baile poco usual de Rovio desde consola.

En su charla pedro nos contaba como utilizaba la ingeniería inversa, la captura de trafico, el análisis a instaladores y la ingeniería social entre otras técnicas para descubrir los fallos de seguridad en los routers caseros, lo que lo convirtió en "el chico de los routers", cansado de ser la biblioteca andante en cuanto a routers por internet, decidió crear el framework RouterPWN.com, donde recopila todos los fallos de seguridad en routers caseros que llegan a sus manos, una excelente herramienta escrita en HTML+JavaScript que podemos usar en nuestras auditorias. (en las memorias del ACK Security Conference están todos los videos y herramientas usados en esta charla)

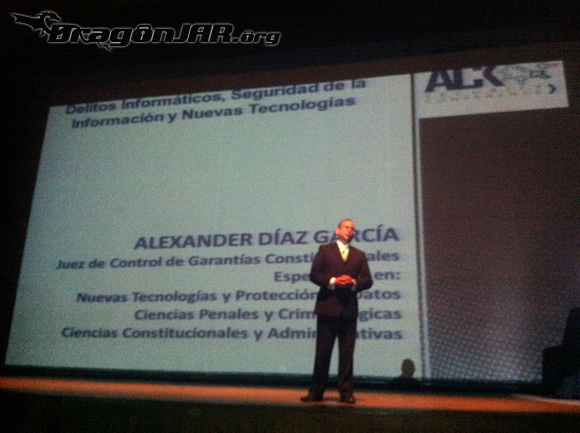

Alexander Díaz García, el juez de garantías y redactor de la ley 1273 de 2009 fue el encargado de poner el toque legal en el ACK Security Conference, en su charla "Delitos Informáticas, Seguridad de la información y Nuevas tecnologías" nos explicaba los pormenores no solo de esta ley que convirtió a Colombia en el primer país de Latinoamérica en penalizar los delitos informáticos, sino de otros aspectos mas enfocados al manejo de evidencias y llevar un caso de estos al juzgado, siempre es un gusto escuchar a alguien hablar de estos temas con propiedad y amplio conocimiento de la materia.

Después del almuerzo el turno es para Sebastián Bortnik quien nos comentó las "Aventuras y desventuras del Análisis de Malware" con un toque de humor nos cuenta como es el trabajo de un analista de malware.

En su charla Sebastián comentaba la cantidad de muestras que reciben a dieron en sus laboratorios, cómo es el proceso para realizar una firma que finalmente es introducida en la base de datos de los productos antivirus, cual es el porcentaje de infección en Latinoamérica y por que somos grandes contribuyentes en recursos a muchas botnets, varias particularidades de casos específicos, como por ejemplo el nivel de infección de países latinos y como en un caso en particular de un malware muy extendido china no era infectado aunque todos sus países vecinos si lo fueron (el desarrollador era de ese país y no quería que se realizaran investigaciones sobre el malware en una legislación que pudiera afectarlo) y muchas otras cosas, una charla bastante educativa y entretenida para conocer un poco mas el trabajo de un analista de malware.

La siguiente charla que estaba programada era la de Jhon Cesar Arango "Buscadores como herramienta para el Pentest" pero ya que Andréz Lamouroux (Colombia) y Roberto Olaya (Ecuador) quienes se encontraban en el evento como asistentes solicitaron un espacio para dar una charla, tanto Jhon Cesar como yo cedimos el espacio amablemente (tras revisar la calidad del contenido) para que ellos pudieran realizar sus charlas, una decisión mas que acertada ya que los 2 realizaron un excelente trabajo.

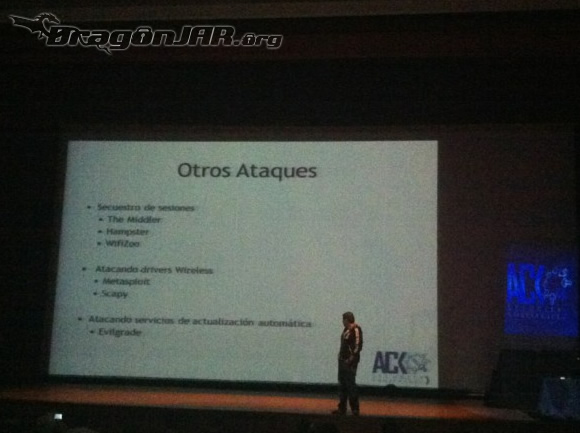

La charla de Andréz Lamouroux titulada "WiFi un mal Karma" estuvo muy buena, en ella mostraba los ataque que se pueden realizar a una infraestructura inalámbrica, por qué estas redes muchas veces se implementan inadecuadamente y utilizando dispositivos como la WiFi Pineapple demostró en vivo este tipo de ataques, algo muy cómico fue ver como los asistentes accedían a sus servicios de redes sociales e iban pasando por pantalla sus contraseñas, también las imágenes de contenido adulto que algunos estaban viendo y como se llegó al punto de identificar el nombre del teléfono desde donde se estaba accediendo a esos contenidos.

Roberto Martínez seria el encargado de la siguiente charla titulada "Detectando intrusiones en la Red Más allá de los IDS.", donde empezó hablando de los problemas de seguridad que recientemente tuvieron empresas como RSA o HBGary (por que los doctores también se enferman) para después mostrarnos las buenas practicas para detectar y reaccionar frente a un intruso en nuestra red, en la demostración Roberto mostro como con un poco de ingeniería social, se puede engañar a un empleado de una empresa a ejecutar código malicioso que se comunique de forma cifrada pasando desapercibida para muchos IDS y Firewalls.

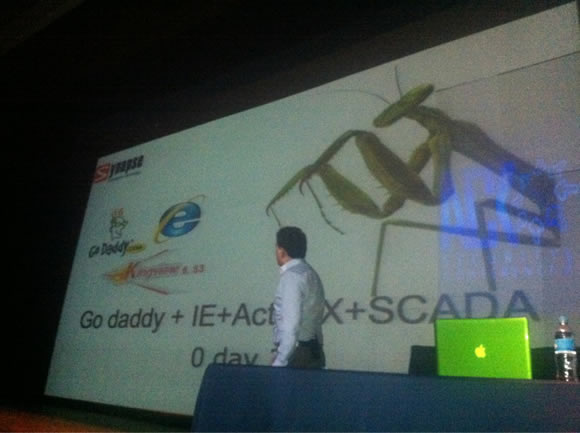

En el 0day para la cena del segundo día, Carlos Mario Penagos nos muestra como durante una auditoria de seguridad descubrió un 0day en Godaddy que permitía ejecutar código arbitrario a los clientes de su sistema de correos, con ello consiguió extraer la información de sección que necesitaba y acceder a la información de un cliente de Godaddy, pero la cosa no quedo ahí, como postre para la cena Carlos también nos mostró y explicó un 0Day para un sistema Scada utilizado en una gran cantidad de empresas para administrar las variables de sus procesos industriales, una excelente charla para cerrar con broche de oro un estupendo día de buenos conocimientos.

Una vez finalizadas las charlas, y cenar algo en el hotel, el comité organizador, comité logístico y los ponentes invitados nos fuimos de tour por la hermosa ciudad de Manizales en una tradicional "chiva colombiana" donde al ritmo de "papayera" nos enteramos un poco de la historia de la ciudad en el monumento a los colonizadores (que abrieron solo para nosotros, algo poco usual), conocimos sus principales atractivos turísticos y recorrimos toda la ciudad, una experiencia realmente agradable que posiblemente podamos realizar con todos los asistentes en una próxima edición.

Después de la chiva, nos esperaba el ya tradicional #SecurityRoom del hotel, que estuvo bastante divertido hasta....... la próxima entrega del día V

La Crónica del ACK Security Conference por Días

- Así fue el ACK Security Conference 2012 – Día I

- Así fue el ACK Security Conference 2012 – Día II

- Así fue el ACK Security Conference 2012 – Día III

- Así fue el ACK Security Conference 2012 – Día VI

- Así fue el ACK Security Conference 2012 – Día V

- Así fue el ACK Security Conference 2012 – Día VI