Los que os consideréis un poco mas «viejos» os acordaréis de aquella época en la que conectábamos un Windows XP sin parchear a la red y este era infectado al cabo de 5-10 minutos.

Todos sabemos que hoy existen botnets o simplemente máquinas por Internet que están todo el día escaneando en busca de servicios vulnerables o con passwords por defecto para propagar malware.

Una de las prácticas que se llevan a cabo para saber como funciona la mente de un atacante es publicar servicios aparentemente vulnerables para que sean atacados y nosotros registraremos las acciones que se lleven a a cabo.

Normalmente esto se conoce como un HoneyPot o Tarro de Miel, que se puede volver mas chulo si no solo registrar esos ataques sino que los montamos en un mapa y ver como ocurren en tiempo real al rededor del globo.

La idea de este poste es montar nuestro propio servicio de mapeo de ataques en tiempo real utilizando el proyecto Modern HoneyPot

https://github.com/threatstream/mhn

Para instalarlo es recomendable usar una distribución de Ubuntu LTS. En mi caso Ubuntu 12.04 LTS, tambien necesitaremos GIT, python 2.7 y conexión a Internet. Es recomendable tener instalado GCC, automake etc..

La suerte, es que el deploy es automático y eso gustará a mas de uno/a!

Seguiremos las siguientes instrucciones:

$ cd /opt/

$ git clone https://github.com/threatstream/mhn.git

$ cd mhn/scripts/

$ sudo ./install_hpfeeds.sh

$ sudo ./install_mnemosyne.sh

$ sudo ./install_honeymap.sh

Cuando ya hemos acabado todo, nos pedirá de configurar el servidor:

=========================================================== MHN Configuration =========================================================== Do you wish to run in Debug mode?: y/n n Superuser email: YOUR_EMAIL @ YOURSITE.COM Superuser password: Server base url ["https://1.2.3.4"]: Honeymap url ["https://1.2.3.4:3000"]: Mail server address ["localhost"]: Mail server port [25]: Use TLS for email?: y/n n Use SSL for email?: y/n n Mail server username [""]: Mail server password [""]: Mail default sender [""]: Path for log file ["mhn.log"]:

Una vez que lo tenemos instalado, lo primero que tendremos que hacer es desplegar un sensor.

Lo que haremos simplemente haciendo un wget es hacer construir un sensor que volcará los logs en nuestro panel de control central

El script que hay por debajo es el siguiente:

Cuando el sensor empiece a recibir ataques quedarán registrados de esta forma:

Los ataques aquí se verían en tiempo real, luego tenemos un apartado donde podremos ver el detalle de los ataques:

Como véis, podemos ver el detalle del Honeypot que ha saltado, ya que con MHN, ya podremos instalar mas de un Honeypot

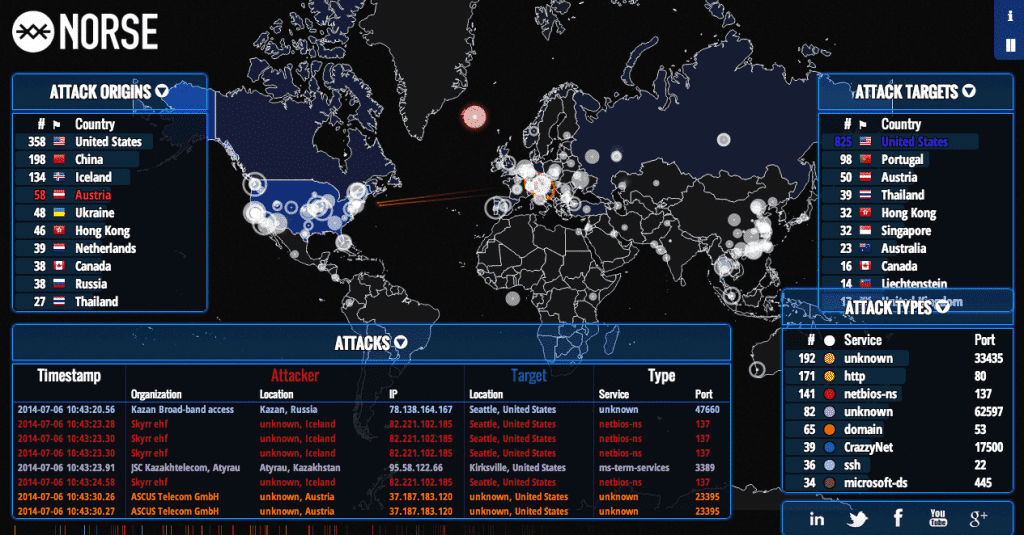

Hay empresas que implementan su propio producto y podreis ver cosas como estas:

A disfrutar registrando ataques, espero que disfrutaran esta nota.