El parlante Hacker, estamos acostumbrados a las memorias USB con software malicioso y nos protegemos contra ellas de diversas formas, muchas empresas tienen sistemas cortafuegos o Firewall’s de Hardware además de los típicos que cada computadora tiene instalados que trabajan en la capa de aplicación. Es por esto que los Hackers van evolucionando la forma de traspasar las barreras que los usuarios y empresas tienden a su alrededor, como ya se ha visto con dispositivos como el USB Rubber Ducky (que ya eran famosas pero, se visibilizaron mundial-mente cuando salió en la serie Mr.Robot) o Keyloggers físicos que posicionan entre el teclado y la computadora por enumerar solo algunos dispositivos de Hacking Hardware que funcionan por USB.

Pero… ¿cuantos de ustedes han sospechado de los parlantes que tienen conectados en sus equipos?, estos dispositivos parecen inocentes y forman parte del día a día de todos por lo que se convierten en Herramientas de ataque muy eficaces, con pocas posibilidades de ser detectadas, eso fue lo que pensaron Lus Ramírez, Henry Rios y Farith Perez, se pusieron manos a la obra y nos regalaron esta gran charla a la que titularon Parlante H4cker.

Tabla de Contenido

Aquí puedes disfrutar de esta charla y ver todos los detalles sobre el Parlante H4cker, pero también te invitamos a leer nuestro artículo sobre ella:

Hardware Hacking con Parlante H4cker

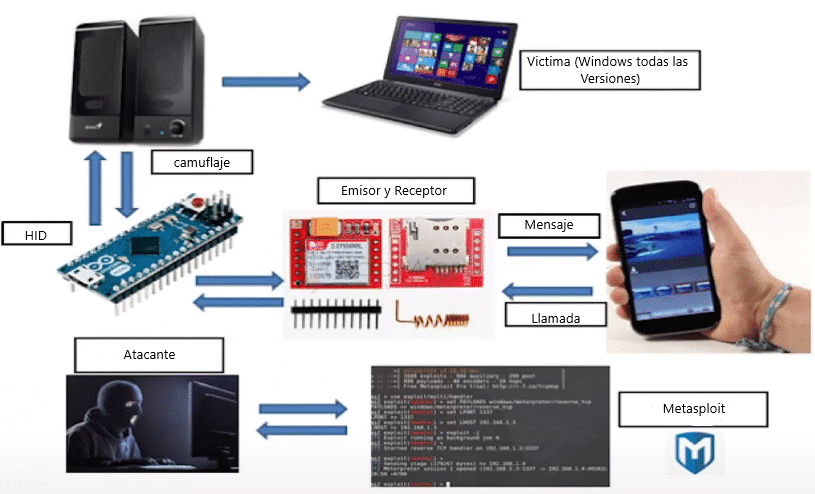

En esta presentación los colombianos de Aurelio Hacking, Luis Ángel Ramírez, Henry Ríos Y Farith Pérez presentaron en DragonJAR Security Conference 2019 un dispositivo de hacking físico (Hardware) llamado Speaker Hacker el cual simula ser un simple Parlante pero en sus entrañas esconde un microcontrolador arduino. Combina el hacking clásico mediante Software a través de un payload para tomar el control del sistema víctima con el mundo de la Programación de Arduino y una placa GSM mediante una llamada telefónica.

Hardware Necesario

Hardware Necesario

En el laboratorio usaron un parlante, un arduino micro, una placa sim800 y metasploit como parte de los instrumentos necesarios para el ataque y la víctima un sistema Windows.

El parlante Hacker en que consiste el funcionamiento

El funcionamiento consiste en que cuando la víctima conecta el parlante y este recibe corriente, la placa de arduino a su vez también, mediante programación la Sim800 manda un mensaje de texto al atacante con una alerta de conexión y la información del sistema, este carga un payload mediante una llamada en el equipo víctima consiguiendo una sesión de Meterpreter con permisos de usuario por lo que para obtener el NT AUTHORITY\SYSTEM tendremos que hacer una escalada de privilegios

Diagrama de funcionamiento

Diagrama de funcionamiento

Las consecuencias de un ataque con un Speaker H4cker: Acceso y posible escalada de privilegios, obtención de información personal, daños en el sistema, etc

Los inconvenientes que tiene es que la Sim800 solo funciona con una batería de 1000 ma y la salida USB solo suministra 500 ma por lo que es necesario el uso de una batería que suministre corriente a la placa lo que reduce vida útil de este dispositivo de Hardware Hacking a unas cuatro horas.

También puede ser de tu interés – https://www.dragonjar.org/ethical-hacker-quiz.xhtml

¿Cómo se construye un Speaker H4cker?

Hardware

- Arduino Micro (Leonardo)

- Módulo GSM Sim800L

- Módulo Relay 5v

- Batería de litio 3.7v (1.600ma o más

- Cables, protoboard

- SimCard con saldo

- Altavoces sencillos de 2w de potencia

- Cables con entrada v8

Software

- Entorno IDE Arduino versión 1.65 en adelante

- OS Kali Linux

- Microsoft Windows 7 en adelante

Montaje del Parlante H4cker

Montaje del Parlante H4cker

El parlante Hacker y ¿Cómo protegerse del Hardware Hacking?

Sabemos que no hay una receta mágica en cuanto a la seguridad informática pero podemos aportar algunos Tips para prevenir estos ataques

- Tener instalado un antivirus y/o anti-malware actualizado

- No conectar a la computadora dispositivos desconocidos o encontrados, ni dejar la sesión abierta en zonas comunes (oficinas o similares).

- Bloquear todos los puertos de salida que no uses ( Para evitar Reverse Shell o conexiones reversas) pero este es un método que debe ser realizado por usuarios avanzados pues podrías interrumpir comunicaciones esenciales de tu computadora y aún así se podría tunelizar la conexión a través del puerto 53 (Dns) o 80 (Http) por lo que los mejores consejos son el Primer y segundo puntos.