Extensiones maliciosas en Google Chrome, uno de los buscadores más usados, la popularidad de este navegador puede ¡ver como ha ido aumentando consultando estadísticas de Stat Counter, por ejemplo. En el siguiente gráfico se muestra el uso del último año, siendo Internet Explorer y Google Chrome los navegadores más usados.

Tabla de Contenido

Extensiones maliciosas en Google Chrome y la ayuda de Facebook

Los criminales focalizan sus esfuerzos en aquellos servicios o ámbitos, esto no es pura casualidad sino que, intentan poder llegar a infectar el mayor número de usuarios posibles.

El caso de hoy se trata sobre un caso de extensión maliciosa para Google Chrome, que además se propaga ayudado por una de las redes sociales más populares, Facebook.

Para los no-iniciados en la red social, cuando en una publicación por parte de un usuario te mencionan, te llega una notificación por correo para avisarte de la publicación.

Me encontré con una publicación en la que aparecían muchos nombres de usuario de Facebook junto a una URL. Como esto era raro, fui al perfil de quien había realizado esa publicación y me encontré con el mismo patrón de publicaciones pero con diferentes nombres de usuario a la misma URL.

Se trataba claramente de un caso de malware. El dominio era un. TK, es el dominio de nivel superior geográfico (ccTLD) para el archipiélago neozelandés de Tokelau.

Antes de acceder al dominio, quise ver que había detrás, con Curl, podía obtener mas información:

darkmac:~ marc$ curl -I dominio.tk

HTTP/1.1 301 Moved Permanently

Date: Tue, 05 Feb 2013 22:06:32 GMT

Server: LiteSpeed

Connection: Keep-Alive

Keep-Alive: timeout=5, max=100

Location: https://zeroXXX.com

El dominio .TK realmente te volvía a dirigir hacia otro dominio, en este caso un .com, podemos ver este valor en el Location, podemos intentar obtener mas información realizando un whois, con esto podríamos encontrar dominios relacionados, por ejemplo.

Registrant Contact Details:

PrivacyProtect.org

Domain Admin (contact@privacyprotect.org)

ID#10760, PO Box 16

Note – All Postal Mails Rejected, visit Privacyprotect.org

Nobby Beach

Queensland,QLD 4218

AU

Tel. +45.36946676

El dominio, tiene un whois privado, por lo que no podremos extraer mas información.

Aunque el dominio contenga un whois privado no quiere decir que sea malicioso, además en este caso el dominio no se encontraba en ninguna blacklist.

Una vez que tenía la información del dominio al que apuntaba comprobé que había en ese dominio.

Con el uso de wget, podíamos tener mas información de que había en ese dominio, para ver si hay otro Location que cargue un Exploit Kit, así que lanzo wget sobre el dominio https://zeroXXX.com, lo que encontramos es:

darkmac:Desktop marc$ more index.html

<’U+FEFF’><’meta HTTP-EQUIV=»REFRESH» content=»0; url=https://www.zeroXXXX.com/chrome.php»‘>

El index del dominio nos redirige a un PHP.

Archivo chrome.php

La web tenía el siguiente aspecto:

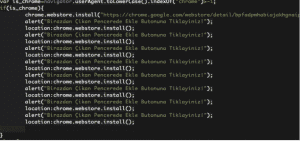

En este PHP si miramos el código fuente encontramos ciertas cosas interesantes. La primera de todas es que detecta si el navegador con el que accedemos es Chrome o no.

Si veis la imagen, hay un enlace hacia el Market de aplicaciones de Chrome, pero eso lo dejaremos para más adelante.

Otra de las cosas que podemos encontrar en el código fuente, es lo siguiente:

Si no hacemos clic en el video, abajo aparece una imagen de Flash Player, en la que da la sensación de que no está instalado y en realidad a lo que te lleva es a la función de la imagen anterior, que te invita a instalar la extensión.

En el servidor no solo había ese PHP, probando diferentes combinaciones podías encontrar otro PHP.

El aspecto de la web era el siguiente:

La página es turca, y te incita a que si quieres poder llegar a ver el video instales una extensión para Chrome, igual que pasaba con el caso anterior.

En el caso del código fuente es el mismo, que en la página anterior.

Extensión de Chrome

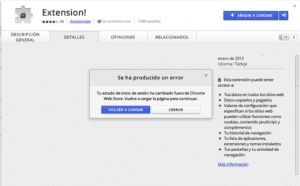

La extensión estaba colgada en el Market de Chrome

La extensión tendrá acceso a:

- Todos los datos de los sitios web

- Datos copiados y pegados

- Valores de configuración

- Historial de navegación

- Lista de aplicaciones

- Pestaña y actividad de navegación

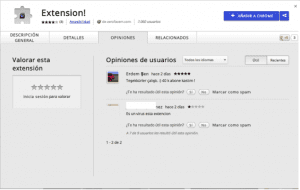

Antes de instalar la extensión fui a ver si había alguna opinión sobre la extensión:

Vaya! Parece que algún usuario ya se ha quejado de que a extensión es maliciosa. Igualmente como quería saber como funcionaba instalé la extensión en un navegador en un entorno controlado.

Al instalar la extensión abrí un navegador para ver como se comportaba la extensión.

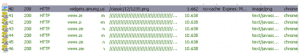

Fui capturando el tráfico y pude ver peticiones a un HOST que hasta ahora no había visto.

Para ver que hace realmente habría que analizar la extensión en si. Como la hemos instalado, la podemos ir a buscar al disco duro y analizarla.

Lo mas destacable de la extensión es una petición GET a un PHP con un número aleatorio.

Las peticiones eran del tipo

GET/

https://www.zerXXX.com/user.php.0292282229292

El número era generado de forma aleatoria, así que con wget, volví a descargarme ese user.php, para ver que había realmente en ese archivo.

Extensiones maliciosas en Google Chrome, vamos a parar aquí, ya que aún queda mucho por ver, ya que más adelante veremos como no solo se aprovecha de Facebook, sino que también «ataca» a otros servicios.