Hace días publicaba una entrada aquí en DragonJAR sobre una aplicación fake que habían colado en el repositorio de software Open Source llamado Sourceforge, en la primera entrada, hicimos alguna búsqueda de strings en la aplicación, con pyew, extrajimos alguna información además de que hicimos un análisis usando BSA pero sin tener acceso a internet, continuamos con el artículo de hoy Fake Skype analysis II, primero que todo dando de algo de información del binario.

Fake Skype analysis II información del binario

Si nos fijamos en la fecha de creación es de 2010!

Tabla de Contenido

Como comentaba, en la primera parte hicimos un análisis de la aplicación en una sandbox pero sin que esta tuviera acceso a internet, le simulamos algunos servicios usando FakeNET.

¿El análisis cambia con o sin acceso a internet?

Pues la respuesta es si, podemos encontrarnos en varios casos en los que el malware realiza ciertas acciones antes de hacer sus maldades.

- Peticiones DNS

- Llamadas al sistema

El paquete entero de Fake Sype, YA contenía un EXE con el instalador, no le hacía falta conectarse a internet. Pero si por lo que sea, no podía conectarse con su panel de Control no hacía nada y daba un error. En cuanto le di acceso a Internet estos fueron los cambios que se hicieron en la sandbox.

Como veis la diferencia de actividad en el sistema de archivos es brutalmente mas grande. Sio miramos el registro.

Aquí solo he puesto una pequeña porción, el contenido entero está aquí => https://justpaste.it/skype

Otra de las cosas que cambiaban en la sandbox una vez que le dimos acceso a internet es el tráfico de red.

En este registro de tráfico de red podemos ver como cosas «maliciosas»:

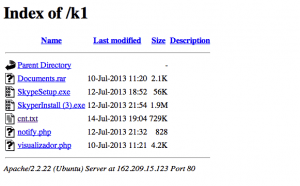

Después de analizar los orígenes me encontré con un directory listing

Hay varios ficheros interesantes cnt.txt que son todos los usuarios que picaron al instalar la aplicación.

Los PHP que son los encargados de crear el archivo y hacer la redirección.

Para el uso y disfrute lo he colgado en mediafire para que lo podáis analizar.

- https://www.mediafire.com/?xw69xzqga6ly38z