Airprobe instalación y uso

Hace unas semanas hablaba de Herramientas o toolkits para hacer el analisis de una red GSM (frecuencia de Downlink, upling, mnc, mcc y entre otras), en esta publicación para la Comunidad DragonJAR usaremos airprobe para hacer un análisis más profundo a esta tecnologia, capturando frames de la frecuencia de Downlik, todo lo relacionado en este post Airprobe instalación y uso previamente conocida y analizada según la region

NOTA: es recomendable tener instalado y funcionando previamente GNUradio, python, g++

Airprobe instalación y uso Software Usado

- backtrack R3

- airprobe

- wireshark

Modo de instalación

Instalación de dependencias Básicas

sudo apt-get –y install git-core autoconf automake libtool g++ python-dev swig libpcap0.8-dev

Instalación de libosmocore en Airprobe instalación y uso

git clone git://git.osmocom.org/libosmocore.git cd libosmocore autoreconf –i ./configure make sudo make install sudo ldconfig

Clonacion de Airprobe

git clone git://git.gnumonks.org/airprobe.git

Instalación de gsmdecode

cd airprobe/gsmdecode ./bootstrap ./configure make

Instalación de gsm-receiver

cd airprobe/gsm-receiver ./bootstrap ./configure make

Probando que la herramienta funcione

para probar que la herramienta esté funcionando, vamos a descargar un archivo de extensión “*.cfile”, para probar que la herramienta esté bien instalada.

Ingresamos a la carpeta

cd airprobe/gsm-receiver/src/python

Descargamos

wget https://svn.berlin.ccc.de/projects/airprobe/raw- attachment/wiki/DeModulation/capture_941.8M_112.cfile

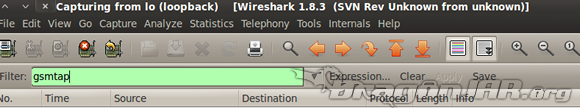

Ahora abriremos Wireshark, y en la interfaz de captura seleccionamos la opción de lo (loopback), y en filtro escribiremos “gsmtap”, debe de quedar de la siguiente manera:

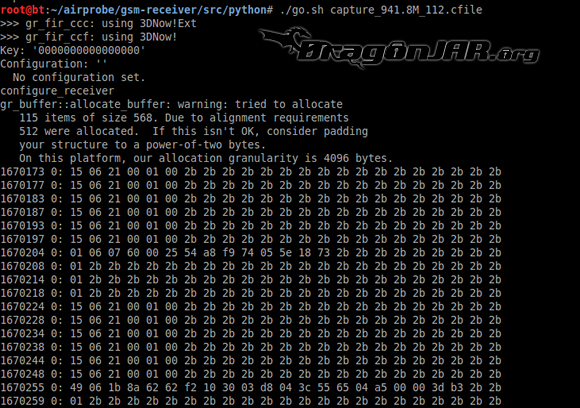

Ahora volviendo al terminal, en la carpeta de python ( ~/airprobe/gsm-receiver/src/python ) digitamos lo siguiente:

</pre> ./go.sh capture_941.8M_112.cfile <pre>

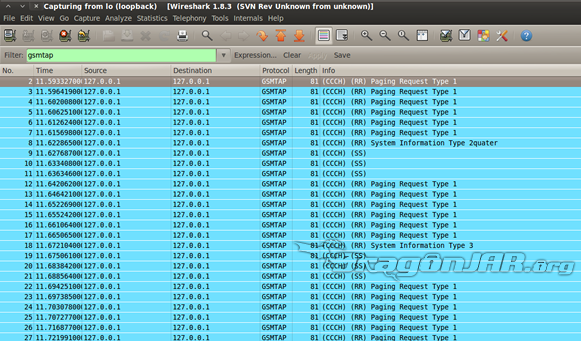

Y en wireshark tendríamos la siguiente información:

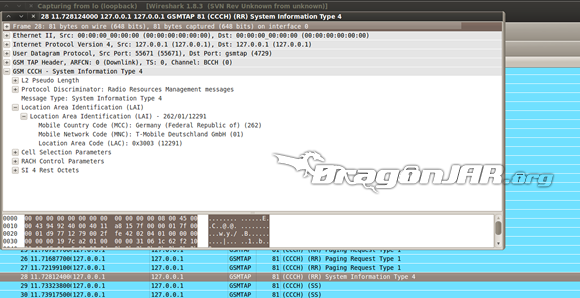

Ahora buscamos un frame “ type 4” y buscamos el área en el que se capturo el frame:

Para hacer nuestras propias capturas usaremos la herramienta gsm_receiver_rtl.py que se encuentra en la misma carpeta, asi:

./gsm_receive_rtl.py -s 1e6

NOTA: recuerden usar las bandas de frecuencia que se encuentran activas en la zona que se encuentran.

Otra forma de hacer la captura del archivo .cfile es con la herramienta rtl_sdr #

rtl_sdr /tmp/rtl_sdr_capture.bin -f 893.2e6 -g 48.1

Recopilación de herramientas hasta el momento para hacer análisis de GSM en Airprobe instalación y uso

- airprobe

- gqrx

- kraken

- kalibrate wireshark

Espero que puedas usar airprobe en tus proyectos de auditoria y que este texto les sea de utilidad a la hora de su instalación, cualquier comentario o sugerencia pueden dejarla abajo y yo estaré pasando constantemente por la comunidad a revisarlos y responderlos.