Lluvia de 0days en la EKOParty

Una de las charlas mas esperadas en la EKOParty 2010 fue la del argentino Juliano Rizzo y el vietnamita Thai Duong, titulada "Padding Oracles Everywhere" donde estos dos personajes, nos mostraban un nuevo fallo no publico que afectaría el 25% de los sitios en la red.

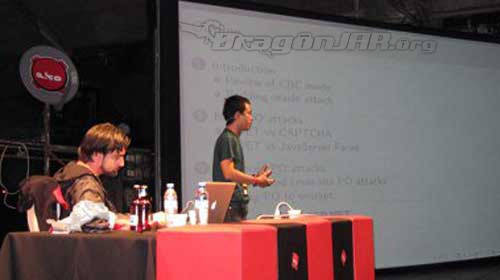

Empieza Juliano Rizzo explicándonos de que se tratan los ataques de tipo "Oracle" (oráculo), los conceptos criptográficos de la vulnerabilidad, nos enseño la herramienta POET, que automáticamente puede encontrar y explotar las vulnerabilidades de tipo Oracle y los algoritmos que implementaron en ella.

Vídeo de POET contra Apache MyFaces

Pueden descargar la herramienta para Windows, GNU Linux y Mac OS X, del apartado de investigacion en Netifera.com.

Después de hablarnos sobre POET y los ataques Oracle, empiezan la introducción al 0Day que encontraron en ASP.NET, básicamente el problema radica en que la API de cifrado de ASP.NET que no autentica los mensajes, por lo que usando ataques de tipo Oracle se puede descifrar las cookies, ver estados, obtener tickets en formularios de autenticación, claves de suscripción, datos del usuario, y cualquier otra cosa cifrada usando la API del framework!.

Vídeo de la demo, lanzado contra dotnetnuke, uno de los proyectos en web mas populares que usan este framework de Microsoft .

Después de mostrar el demo y con toda la atención de la audiencia, a Thai se le ocurrió la "brillante" idea de tirar al aire 3 copias del exploit entre los asistentes a la charla (razón del titulo de este post), algo nunca antes visto y que quedó plasmado en el siguiente vídeo grabado por Francisco Amato.

Afortunadamente para quienes tienen desarrollos con el framework de Microsoft, las copias tiradas al aire con el exploit de esta vulnerabilidad, fue cifrado antes como "desafió" y hasta el momento no hay indicios que alguno de sus poseedores lograra romper esta barrera para poder acceder a el.

Alguna información adicional sobre el fallo y como mitigarlo: