Dominios .ZIP un peligro más a tener en cuenta

No ha pasado mucho tiempo desde que Google lanzó los dominios .zip, permitiendo que cualquier persona pueda registrar una dirección en internet con esta extensión. Pero esta breve ventana ha sido suficiente para que se utilicen ampliamente en campañas de phishing por parte de cibercriminales, quienes ademas están obteniendo resultados muy convincentes con poco esfuerzo. […]

¿Qué es un ataque cibernético?

En la actualidad, vivimos en un mundo cada vez más conectado digitalmente, donde la información y los datos son valiosos activos. Sin embargo, este entorno digital también presenta riesgos significativos en forma de ataques cibernéticos. Los ataques cibernéticos son una realidad constante y representan una amenaza seria para individuos y organizaciones de todos los tamaños […]

Curso gratuito introducción al pentesting

En DragonJAR reconocemos la creciente demanda de profesionales especializados en seguridad informática. Por ello, hemos desarrollado el Curso gratuito de introducción al pentesting, especialmente diseñado para entusiastas que desean iniciar su carrera en este campo tan relevante y en constante evolución. ¿Qué es el Pentesting? El pentesting, o prueba de penetración, es una práctica fundamental […]

Sea el profesional en ciberseguridad que las empresas necesitan

Las empresas están migrando toda su información a las plataformas digitales, esta decisión conlleva riesgos y nuevas responsabilidades para toda la empresa Es por esto que, el área de seguridad informática cada día toma un papel fundamental para salvaguardar la información con profesionales en este campo, por esto sea el profesional en ciberseguridad que las […]

Ingeniería Social ¿qué es?

Ingeniería Social o Arte del Engaño: Kevin Mitnick es probablemente el hacker mas famoso en el mundo, pero en mi opinión mas que hacker es el ingeniero social mas famoso, sus delitos todos ocuparon ingeniería social para acceder de manera ilegal a las plataformas. Figura 1: Libro el Arte del Engaño de Kevin Mitnick […]

Ataque de Repetición en Google Pay

Google Pay es la nueva versión de Android Pay. Esta aplicación implementa criptogramas validados en nube para realizar transacciones NFC(Comunicación de Campo Cercano). En marzo, encontré un fallo importante en la aplicación que podría ser aprovechado por los usuarios malintencionados para interceptar y realizar transacciones fraudulentas. La solución aplicada del proveedor, en este caso, Google […]

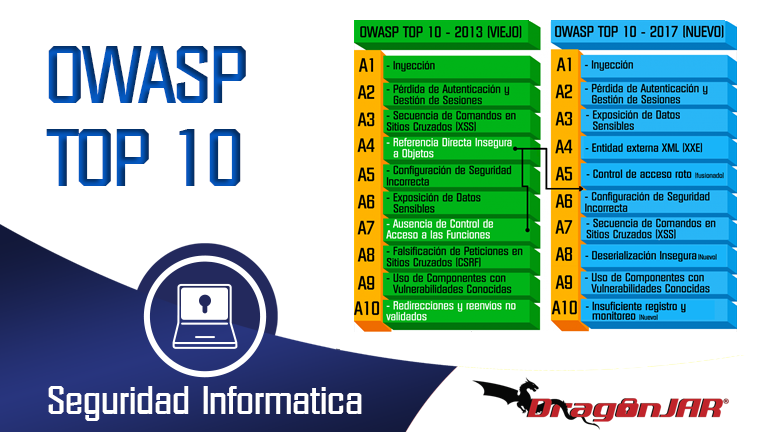

OWASP Top 10 en Español

Uno de los proyectos estrella de OWASP es el aclamado OWASP TOP 10. Este listado identifica y clasifica los diez problemas de seguridad más frecuentes y críticos que se encuentran en las aplicaciones web. El OWASP TOP 10 es altamente respetado en la industria de la seguridad informática y se ha convertido en un estándar […]

Apps de trading: Más inseguras que aplicaciones de banca móvil

Los días de gritos en los pisos de remates de NYSE, NASDAQ y otras bolsas de todo el mundo han desaparecido. Con el advenimiento de plataformas de trading electrónico y redes, el intercambio de instrumentos financieros ahora es más fácil y más rápido que nunca; pero esto viene con riesgos inherentes. Este artículo fue publicado […]

Curso Gratuito ONLINE, de Introducción a Metasploit

Como lo prometimos en la introducción a pentesting, iniciaremos una serie de webinarios gratuitos online, de diferentes herramientas muy usadas por los profesionales de la seguridad informática. En esta oportunidad te invitamos al webinario que tendremos el próximo martes 7 de marzo 8 de Marzo a las 7:30 hora Colombia (GMT -5) 2017 de Introducción […]

¿Cómo iniciar en Seguridad Informática / Hacking Ético?

Cuando llevas unos cuantos años online como nosotros en la comunidad [estamos online desde el 2001], es normal que quienes apenas se están interesando por ingresar en estos temas, te hagan constantemente preguntas al respecto y entre todas las preguntas que suelen realizar, siempre hay una que destaca…. ¿cómo empiezo en hacking o en seguridad […]

Hacking ético en Colombia

En los últimos años, el hacking ético en Colombia ha cobrado gran importancia debido al incremento en la cantidad y complejidad de los ciberataques, que pueden ocasionar pérdidas económicas, de información y daños a la reputación de las empresas. En este contexto, DragonJAR se posiciona como una empresa líder en seguridad informática, con experiencia y […]

Pruebas de Penetración para el cumplimiento de normas

En un mundo cada vez más conectado, la seguridad informática se ha vuelto un aspecto clave para garantizar la protección de datos y sistemas, laspruebas de penetración para el cumplimiento de normas son una herramienta esencial para evaluar el nivel de seguridad de una organización. En este artículo, exploraremos los beneficios de realizar pruebas de […]