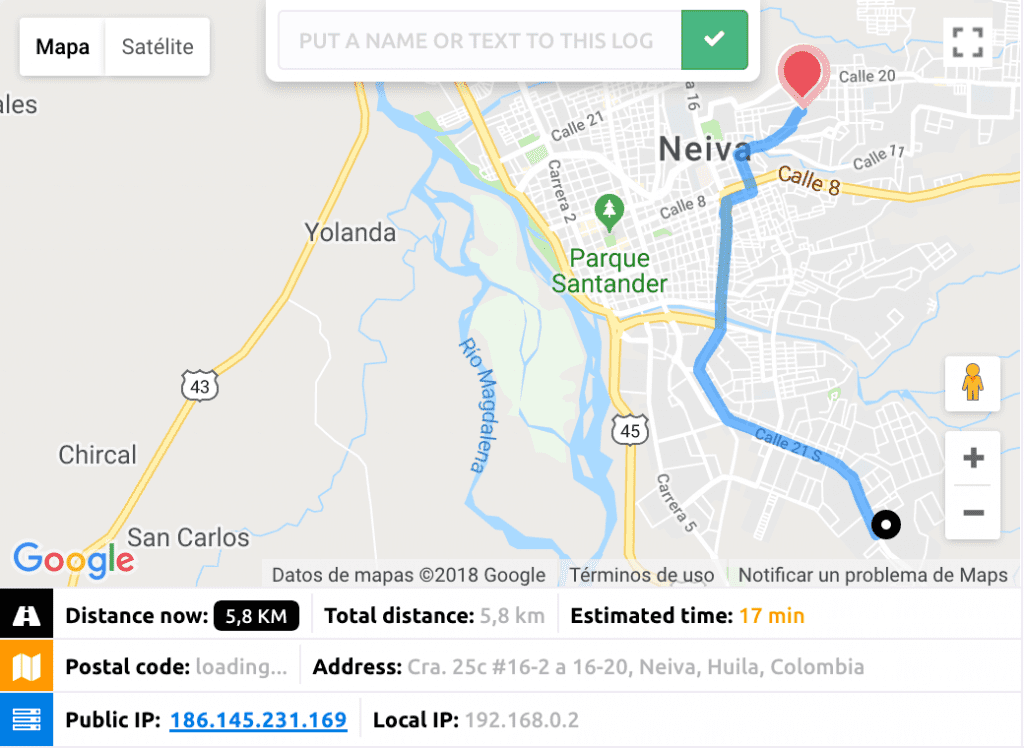

Trape 2.0 – Herramienta OSINT para rastrear personas

¡Hola a toda la comunidad DragonJAR! es un placer presentarles la nueva versión 2.0 de trape, en esta ocasión fueron corregidos múltiples errores y contiene funciones con algo de esteroides para un funcionamiento más estable, en resumen la herramienta ha sido totalmente rediseñada. Pero, te preguntaras ¿qué es trape? Trape es una herramienta de análisis […]

Charla eCrime evolution – Jornadas del TASSI

El pasado 12 de Marzo, conjuntamente con Dani Creus del GreAt Team de kaspersky, dimos una charla en las Jornadas del TASSI de la Universidad Politécnica de Madrid. Esta charla titulada como eCrime Evolution trataba sobre la evolución de las amenazas digitales durante la última década. Un recorrido por las motivaciones, técnicas, actores y como han […]

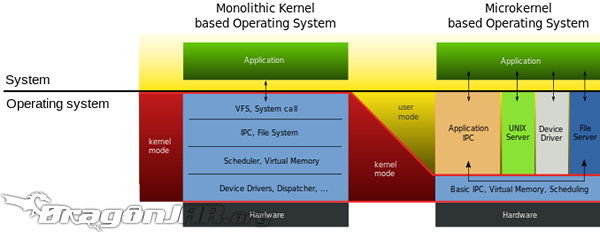

Bug Remoto: Demostración Ilustrada de Uno de los Beneficios de un Microkernel vs Kernel Monolítico

Día a día, la mayoría de nosotros los mortales usamos sistemas operativos con núcleos monolíticos, es decir, la mayoría de las operaciones de interacción directa con el hardware radican en modo privilegiado, es decir en modo kernel, a diferencia del modelo de micronúcleo, donde su nombre lo dice, el núcleo es muy pequeño. En este […]

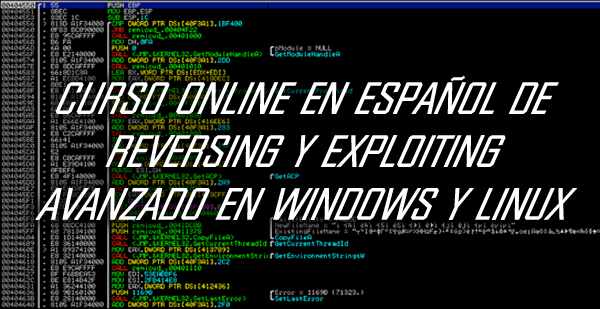

Curso en español de Exploiting y Reversing avanzado para Windows y Linux – Online

El exploiting es una de esas áreas de la seguridad informática que muchas personas esquivan en su camino de aprendizaje, ya sea porque no se sienten con los conocimientos suficientes para iniciarse en ella y prefieren dejarlo para un futuro donde estén más cómodos como para enfrentarla (futuro que muchas veces no llega), o porque […]

ZeuS-P2P internals – understanding the mechanics: a technical report II

Hace unos días se publicaba aquí en la comunidad DragonJAR la primera parte sobre el artículo liberado por el CERT de Polonia, donde se detallaban el comportamiento y las mutaciones que ha tenido el famoso troyano bancario ZeuS. Si deseas ver el informe completo te lo dejo a continuación: Otra de las características de la […]

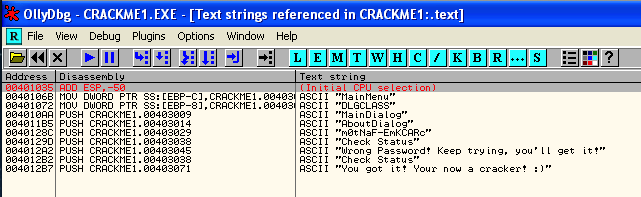

Oye, ¿Donde está el password?

Vamos a cambiar la dinámica de las últimas entradas que han habido por aquí y vamos ha pegarle hoy ha algo mas técnico pero para el alcance de todo el mundo. Vamos a entrar en la ingeniería inversa para ver que se pueden hacer cosas muy chulas, pero sin entender todo el proceso, para que […]

Ingeniería Inversa

La ingeniería inversa es una técnica fascinante y fundamental en el mundo de la tecnología y la seguridad informática. Este artículo profundiza en el concepto de ingeniería inversa, explorando cómo esta metodología permite desentrañar y comprender el funcionamiento interno de software y hardware. La reverse engineering no solo es clave para la seguridad informática, sino […]