Creando un túnel IPv4 sobre ICMP para bypassear controles

La mayoría de administradores de sistemas tienen una regla de oro y esta es, si funciona… no lo toques, no es lo más recomendado, pero es bastante extendida y existen muchas razones para que sea tan popular, una de las más comunes es la rotación en el mundo de IT, donde hay poco personal bien […]

Metasploitable 3, Instalación en GNU/Linux, Windows y Mac OS

Metasploitable es un proyecto patrocinado por rapid7 (encargados de mantener el Metasploit) y que nace de la necesidad de tener un equipo vulnerable en un entorno controlado con el cual realizar pruebas de seguridad, a lo largo de los años metasploitable ha tenido diferentes versiones, (Metasploitable 1, Metasploitable 2) y hace unos meses salió la […]

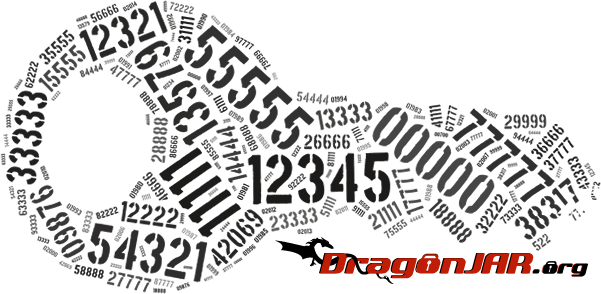

Las peores contraseñas numéricas de 5 dígitos

Ya hemos visto en nuestra Comunidad DragonJAR las Las Peores 500 Contraseñas de Todos los Tiempos y Las peores Contraseñas en Español, e incluso las peores Contraseñas para el iPhone, iPod o iPad, en todas estas listas siempre aparecen contraseñas numéricas, pero casi siempre estas contraseñas numéricas suelen tener 4 dígitos, ya que son las […]

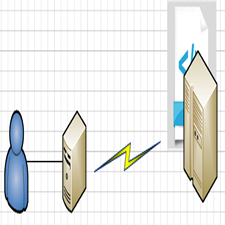

Nuevo malware Dyreza

Un nuevo malware está atacando las entidades financieras, se trata del Nuevo malware Dyreza un troyano que ha sido descubierto por la compañía de seguridad CSIS, dirigida por Peter Kruse. Según noticias este troyano tiene características similares al conocido ZeuS y es capaz de realizar ataques man in the browser, por ejemplo. Nuevo malware Dyreza […]

Firefox 17 0day en Freedom Hosting

Esta noticia ha sido un impacto en muchos sitios, así que no podíamos dejar de informar a los lectores de DragonJAR de lo que ha pasado. Eric Eoin Marques es dueño de un ISP llamado Freedom Hosting. Según el FBI este ISP es el mayor distribuidor de pornografía infantil. Es por eso que el FBI ha presentado […]

¿Qué pasa en mi red?

En la charla que estuve dando en el curso de perito telemático forense, cuando llegaba a la parte de la respuesta ante incidentes siempre explico, que una de las maneras más rápidas de empezar a poder saber si ha pasado algo es mirar el tráfico de red. Por eso es imprescindible el saber usar herramientas […]

DragonJAR TIP 01! – Sniffer Vmware Fusion

Inauguramos una «serie de artículos» en las que os traeremos un pequeño truco para que podáis practicar alguna disciplina en concreto. Estos TIPS podrán ser pequeños scripts o pequeñas funcionalidades que os podemos enseñar. El TIP de hoy se titula Sniffer VmwareFusion VmwareFusion es la aplicación de vmware para MAC. En sistemas windows y GNU/Linux […]

Explotando vulnerabilidad Java 0day y buscando soluciones

Un investigador publicaba hace días en su blog, la vulnerabilidad 0day que afectaba al último update de Java. Yo mismo escribí sobre ella en el blog de S21Sec. En el post de aquí vamos a ver como explotar la vulnerabilidad con Metasploit y como podemos llegar a defendernos de la vulnerabilidad si no podemos desactivar […]

Consejos Simples de Seguridad para ir a la Campus Party

Se acerca la Campus Party Colombia, la fiesta de tecnología más grande de nuestro país y una de las más grandes del mundo, por este motivo desde La Comunidad DragonJAR queremos darte una serie de consejos simples, que cualquier persona pueda seguir, para que tú seguridad y la de tu equipo no se vea comprometida […]

Information Gathering – Guía de Pentesting

Information Gathering – Guía de Pentesting, en todo proceso de pentesting o auditoria en seguridad informática lo primero que se debe realizar es la etapa de Recolección de información, ya que con la información que logremos recopilar de nuestro objetivo, nos guiaremos en las siguientes etapas de nuestro test de penetración. Information Gathering – Guía […]

Video tutoriales de introducción a BackTrack

El año pasado tuve la oportunidad y el placer de asistir como ponente en varias conferencias nacionales sobre diferentes temáticas relacionadas con la seguridad de la información. Una de ellas fue el evento que cada año lidera incansablemente Diego A Salazar: Securinf; en este evento participé con dos conferencias: Análisis de Malware sobre windows y […]

Como realizar un borrado seguro usando BleachBit

BleachBit es una herramienta multiplataforma (tanto Windows como GNU/Linux) que nos permite realizar un borrado seguro evitando dejar algunos rastros. Cabe resaltar que aunque existan este tipo de herramientas, siempre la informática forense estará un paso adelante descubriendo hasta los mas mínimos detalles de aquellos rastros que son imposibles de borrar. Sin embargo, con este […]