El lado Excitante de IoT - Pentesting de sex toys

El lado Excitante de IoT - Pentesting de sex toys, es conocido por todos en el mundo tecnológico que los ataques a sitios web y aplicaciones para smartphone son el pan de cada día, pero hay una tendencia en aumento de ataques a dispositivos cada vez mas presentes en nuestros hogares y estos son los dispositivos IoT (Internet of Thinks o Internet de las Cosas).

Posiblemente sin que lo sepas estás usando este tipo de dispositivos, si tu televisor es relativamente moderno, seguramente está usando un sistema operativo que le permite conectarse a Internet para ver Netflix directamente en él, ese parlante que reproduce directamente tu lista de spotify también entraría en esta categoría, y ni halar de los bombillos "inteligente" que puedes apagar o prender desde tu teléfono,

Todos estos son catalogados como dispositivos IoT y empiezan a llamar la atención de los delincuentes, no solo por la cantidad de dispositivos disponibles y conectados a Internet, sino por porque sus fabricantes no destacan precisamente por la seguridad que incluyen en estos dispositivos, dentro de los dispositivos IoT está la línea de juguetes sexuales (o sex toys) conectados a Internet y estos también están llamando la atención de los cyberdelincuentes.

El lado Excitante de IoT - Pentesting de sex toys una investigación de Cecilia Pastorino y Denise Giusto Bilic

En esta investigación realizada por las argentinas Cecilia Pastorino y Denise Giusto Bilic, durante el DragonJAR Security Conference 2019 se analiza el nivel de seguridad de los aplicativos para Android destinados a controlar los modelos más completos de las principales marcas en el rubro del placer sexual, para determinar en qué medida se garantiza la confidencialidad de los datos del usuario.

Su trabajo reveló interesantes fallas de seguridad derivada tanto de la implementación de la aplicación como del diseño del dispositivo, afectando al almacenamiento y procesamiento de la información.

Te invitamos a ver la charla completa y a leer nuestro resumen en este artículo de el lado Excitante de IoT - Pentesting de sex toys

Ataques más frecuentes

Entre los ataques que se han estado presentando a estos dispositivos, se encuentran la administración remota de los mismos sin autorización, el bloqueo de los dispositivos, para que no funcionen a no ser que se pague una recompensa, o incluso la instalación de un minero de criptomonedas, lo que podría poner en peligro la salud del usuario, ya que este podría sobrecalentarse y llegar incluso a explotar mientras se está utilizando.

¿Qué llama la atención de los delincuentes?

Pero lo que realmente llama la atención de los delincuentes con respecto a estos dispositivos, es la posibilidad de extraer información de los mismos como ubicaciones, datos personales o cualquier otra información que pueda a ayudarlos a extorsionar a sus usuarios buscando obtener un beneficio económico.

Cuando los delincuentes obtienen información como la orientación sexual de su usuario,cuando y donde los está utilizando, pueden empezar a realizar extorsiones a los usuarios, con una tasa de éxito muy alta, ni hablar de lo que podría pasar si los está utilizando y ni siquiera estamos hablando de países donde la homosexualidad está penada por ley, como Irán, Tailandia o Arabia Saudita, donde personas que han sido descubiertas en distintos actos han sido castigadas con pena de muerte.

Resultados del Pentesting en Sex toys con IoT

Los equipos analizados por las investigadoras argentinas, no especifica protocolos de comunicación ni el cifrado que usan, en definitiva nada que nos diga que como usuarios estaremos seguros. Las marcas fueron We-vive y Lovense las cuales sufrieron problemas de seguridad en el pasado y tras multas por usuarios que denunciaron corrigieron la seguridad.

En uno de los dispositivos que probaron para conectar con la aplicación remota que toma el control se usa un token de 10 dígitos al que se intentó hacer fuerza bruta, pero al cuarto o quinto intento la IP era bloqueada, que era algo que en versiones anteriores no ocurría, así como la caducidad de la sesión por lo que podríamos decir que el trabajo de re-ingeniería no esta mal pero todavía quedan problemas de seguridad.

Estas aplicaciones manejan datos sensibles como chats para hacer videollamadas o la posibilidad de enviar imágenes.

Todos estos datos se borran al acabar la sesión y bloquean las capturas de pantalla, ¿pero qué pasa si el dispositivo al que se conectan tiene un fin malicioso?

Los archivos temporales

Los archivos temporales de las sesiones como fotografías y más archivos son guardados en la memoria interna del teléfono y los meta-datos de estos no son borrados por lo que puede obtenerse los datos de geo-localizacion si el teléfono los tiene activados además del modelo y marca del dispositivo entre otros.

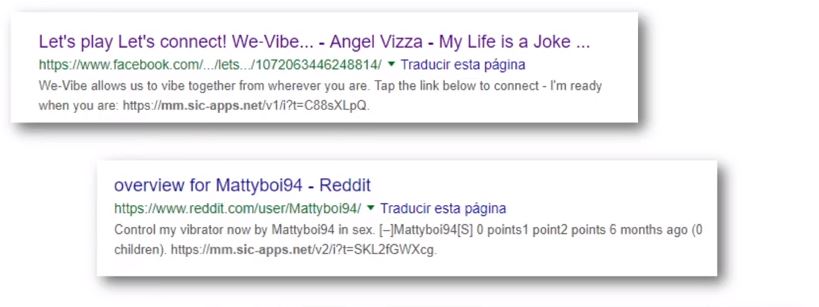

Esto es especialmente un problema dado que mucha gente publica en redes sociales las URL´S de sus dispositivos por lo que esto puede derivar en Sextorsión.

En otro dispositivo puesto a prueba no guardan meta-datos los archivos guardados, pero en ese caso no se borraba nada tras la sesión por lo que esas imágenes compartidas quedaban en el almacenamiento del Smartphone

El lado Excitante de IoT - Pentesting de sex toys y las Cam Girls

Siguiendo el ejemplo donde esto es un grave problema de seguridad son las "Cam Girls" que están empezando a usar estos juguetes en los show´s que realizan.

Con estos problemas de seguridad se podría llegar a saber dónde está ubicada esa chica o su nombre real.

Entre otros problemas esta que los dispositivos no tienen la funcionalidad de actualizar su firmware, por lo que en el momento en que surja una vulnerabilidad de seguridad todos los usuarios estarán expuestos a partir de ese momento, también tenemos el problema de los dispositivos vestibles o "wereables", que constantemente están emitiendo señales intentado asociarse con otro dispositivo, por lo que con un escáner de Bluetooth y analizando la fuerza de la señal podríamos llegar a saber quien tiene puesto ese dispositivo.

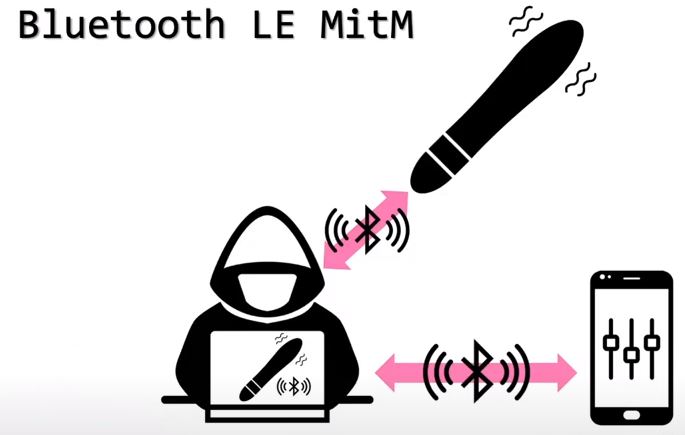

También se pueden presentar ataques de hombre en el medio, también conocidos por las siglas en ingles (Man In The Middle MiTM) , haciendo una denegación de servicio al dispositivo y creando un juguete falso haciendo creer a la victima que es el suyo mientras el atacante conecta al juguete real, en el minuto 38:20 de la charla se hace una demo de como funcionaría utilizando un software llamado Btlejuice que puedes descargar en este enlace.

Otro de los hallazgos de la investigación de las 2 argentinas, es que se encontraron archivos donde está almacenado datos como el correo electrónico de las personas que conectaron entre si lo serviría como insumos para que un delincuente informático realice ataques de Sextorsión

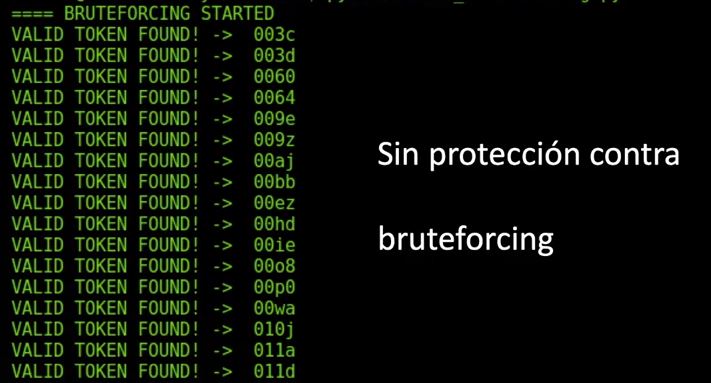

En otro dispositivo de la marca Lovense se encontraron con la sesión expiraba solo si se cumplían algunas condiciones, por lo que tras montar un script que hiciera fuerza bruta al token de 4 caracteres a través de la URL de la marca, se encontraron muchos token´s unos expirados pero otros activos como se muestra en la imagen.

No tenia ningún tipo de protección contra ataques de fuerza bruta a diferencia del primer aparato se analizó que contaba con un token de 10 caracteres.

¿Podemos Protegernos al usar Sextoys con Conexión a internet?

Después de ver las vulnerabilidades que mostramos seguramente te estas preguntando que medidas puedes tomar si ya posees uno de estos dispositivos o estas pensado en comprar alguno por lo que vamos con unos Tips sobre su uso "seguro"

El lado Excitante de IoT - Pentesting de sex toys, si vas a usar estos dispositivos estas son nuestras recomendaciones:

- No compartir el token por redes sociales o aplicaciones de mensajería con gente que no conoces

- No mostrar la cara o tatuajes que te puedan identificar

- El correo electrónico que utilices para registrarte que no sea importante y mucho menos de tu empresa

También puede ser de tu interés - http://dragonjar.org/como-localizar-usuarios-de-twitter-y-flickr-a-traves-de-sus-fotos.xhtml