¿Te gustaría saber desde donde se ha abierto un documento? HoneyDocs es tu solución!

El uso de los honeypots se ha convertido en la herramienta favorita por parte de los investigadores que quieren llegar a saber quien hay detrás de un ataque, o poder llegar a investigar nuevos vectores de ataque etc..

Tabla de Contenido

Existen Honeypots de todo tipo, de hecho hemos investigado algunos de ellos aquí en DragonJAR.

El artículo de hoy trata sobre un «honeypot» de documentos.

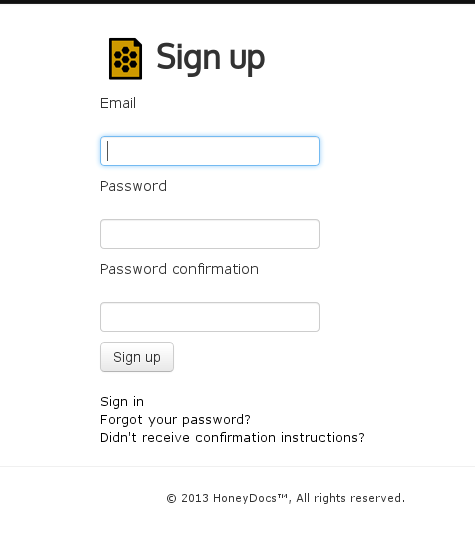

El proyecto se llama HoneyDocs, para empezar con el servicio nos tenemos que registrar:

Cómo crear un documento HoneyDocs

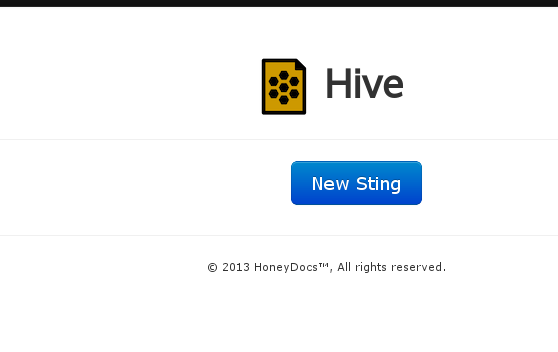

Una vez que nos hemos registrado lo que vamos a hacer es crear un documento «honey».

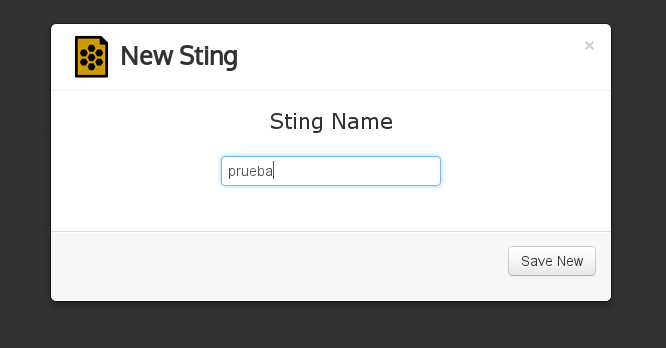

Le damos a nuevo sting. Con esto crearemos nuestro nuevo documento Honey.

El nombre que le deis es el que identificará dicha «campaña»

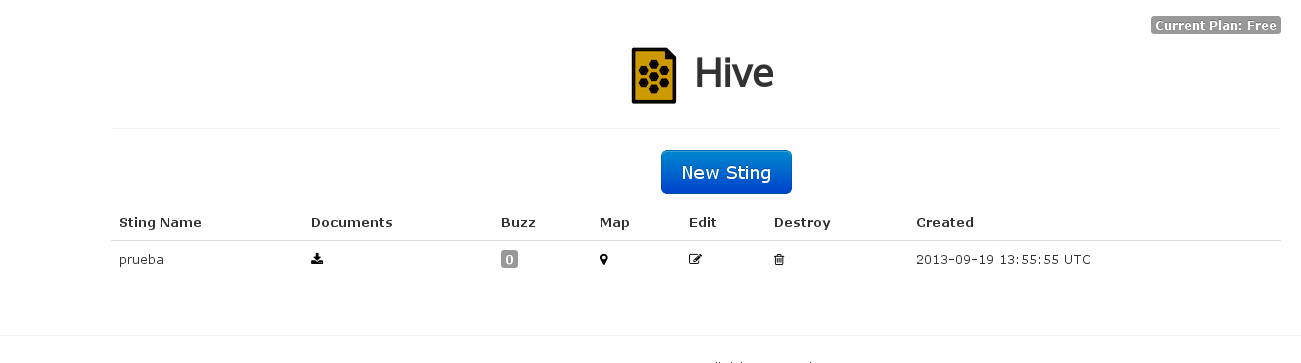

¡Una vez creada la campaña, se quedará en tu dashboard!

Descarga el documento de la campaña

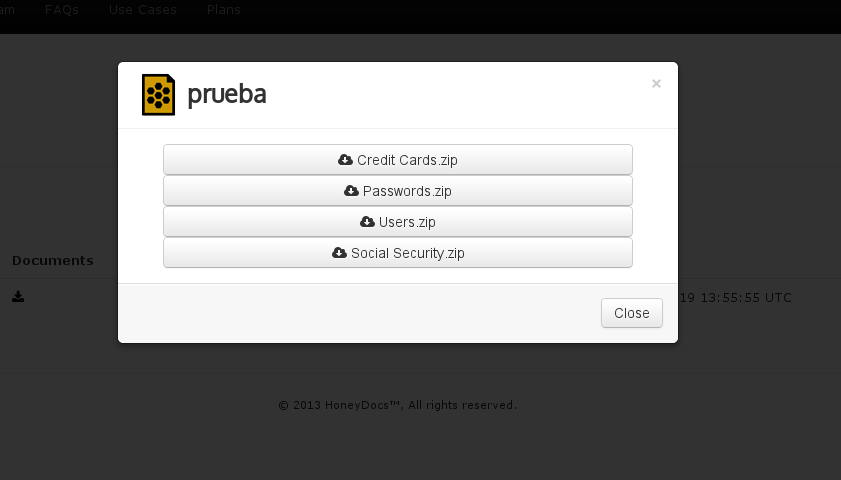

Ahora lo que haremos será descargar el documento que usaremos en la campaña.

Dependiendo de donde vaya dirigido escogemos uno u otro.

Bajamos el fichero y lo descomprimimos.

1 2 3 4 5 6 7 | seifreed@darkdebian:~/Downloads$ unzip passwords.zipArchive: passwords.zip inflating: passwords.doc inflating: passwords.xls inflating: passwords.html inflating: passwords.odt inflating: template.odt |

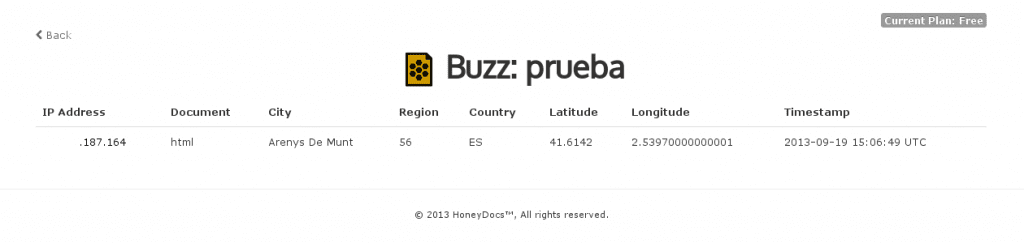

Abrimos cualquiera de los ficheros y comprobamos como en nuestro Dashboard de honeydocs aparece la localización de quien lo ha abierto.

Aquí tenemos la localización de quien ha abierto el archivo.

¿Porque funciona esto realmente?

Si miramos en detalle el fichero:

1 2 | seifreed@darkdebian:~/Downloads$ strings passwords.xls | grep -i honey |

Realmente hacemos una petición al servidor de HoneyDocs.

Para los mas astutos, aplicamos iptables a HoneyDocs y listo.

Web del proyecto:

[+]https://www.honeydocs.com