OWISAM Open Wireless Security Assessment Methodology

OWISAM es una metodología abierta para el análisis de seguridad Wireless que busca llenar el vació actual en cuanto mejores prácticas a la hora de realizar una auditoría de una red inalámbrica, en esta entrega del día de hoy OWISAM Open Wireless Security Assessment Methodology

OWISAM, Open Wireless Security Assessment Methodology y sus creadores

Esta metodología fue creada el año pasado por Andrés Tarasco y Miguel Tarasco, dos hermanos españoles que se han echado al hombro este proyecto y que han sabido sacarlos adelante con una comunidad activa y en constante crecimiento.

El correo en cuestión decía algo como:

Profe, en la empresa en la que trabajo me han pedido medir la seguridad inalámbrica de la sede principal y todas las sucursales

Yo sé que pasos seguir pero me están pidiendo medir el riesgo de cada red para darle prioridad a la configuración de las más vulnerables

Conozco que fallos son graves pero no sé cómo se mide ¿riesgo bajo, medio, alto?.

Son más de 200 puntos y este trabajo me va a llevar varias semanas, existe alguna guía o herramienta que me pueda compartir para agilizar este trabajo?.

En ese momento, para resolver la duda que me planteaban, ingresé a la página de OWISAM para buscar el link del "Common Wireless Security Scoring" y me he encontrado una agradable sorpresa, el proyecto no solo estaba vivo, sino que contaba con mucha más documentación, en varios idiomas y ya se habían publicado las herramientas que prometían en la charla.

El Owisam que define los riesgos de seguridad

El OWISAM Top 10, que define los principales riesgos de seguridad en las redes inalámbricas se ha consolidado y definido:

- OWISAM-TR-001: Red de comunicaciones Wi-Fi abierta.

- OWISAM-TR-002: Presencia de cifrado WEP en redes de comunicaciones.

- OWISAM-TR-003: Algoritmo de generación de claves del dispositivo inseguro (contraseñas y WPS).

- OWISAM-TR-004: Clave WEP/WPA/WPA2 basada en diccionario.

- OWISAM-TR-005: Mecanismos de autenticación inseguros (LEAP,PEAP-MD5,..)

- OWISAM-TR-006: Dispositivo con soporte de Wi-Fi protected setup PIN activo (WPS).

- OWISAM-TR-007: Red Wi-Fi no autorizada por la organización.

- OWISAM-TR-008: Portal hotspot inseguro.

- OWISAM-TR-009: Cliente intentando conectar a red insegura.

- OWISAM-TR-010: Rango de cobertura de la red demasiado extenso.

La metodología, la lista de controles y las métricas de puntaje (aunque estén incompletas) son de gran ayuda a la hora de enfrentarse a una auditoria grande de redes inalámbricas, y la Introducción a 802.11 está muy bien explicada para que cualquier persona entienda el funcionamiento del protocolo; Pero lo que me gusto más fue ver el avance logrado con el que en su día llamaran "Wireless Audit Framework" hoy convertido en la herramienta Acrylic WiFi.

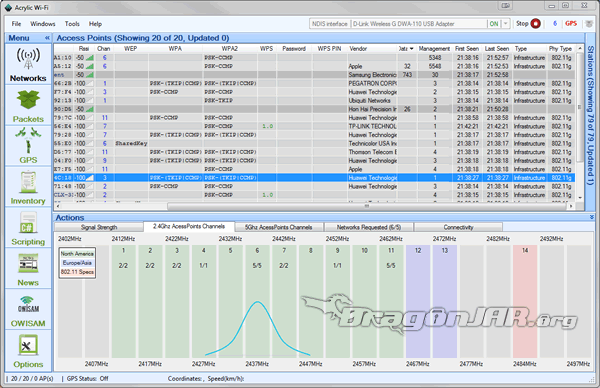

Acrylic WiFi tiene grandes características, muchas de las cuales no había visto en Windows integradas en un solo producto, además de ser un gran analizador de redes WiFi como el inSSIDer que te muestra gran información sobre las redes que tienes a tu alcance y poderlas geolocalizar con precisión (con la posibilidad de exportar los datos a google Google Earth).

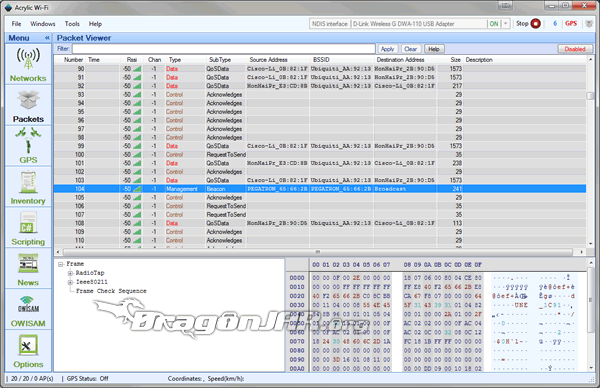

Permite cosas antes solo posibles en Windows con hardware muy específico, como capturar tráfico en modo monitor, la visualización de paquetes en vivo y la posibilidad de exportar estos datos a Wireshark o Cain & Abel para un posterior ataque (que con Acrylic es posible con hardware mucho más común y económico).

El Driver de Acrylic

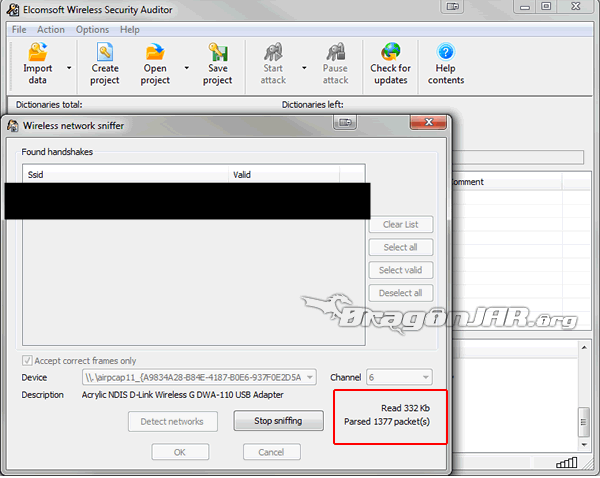

El driver de Acrylic instala una librería llamada airpcap.dll en la carpeta system32. Gracias a este archivo es posible "engañar" a Wireshark, o cualquier otro software para que crean que nuestra tarjeta WiFi es una Airpcap, permitiendo funcionalidades antes limitadas a quien comprara ese costoso hardware (198 dolares la mas sencilla), aquí puedes ver un ejemplo de una tarjeta D-Link Wireles G DWA-110 con chipset Ralink RT73 corriendo Elcomsoft Wireles Security Auditor en Windows y capturando directamente los handshakes de una red:

Pero las funciones de la herramienta no paran ahí

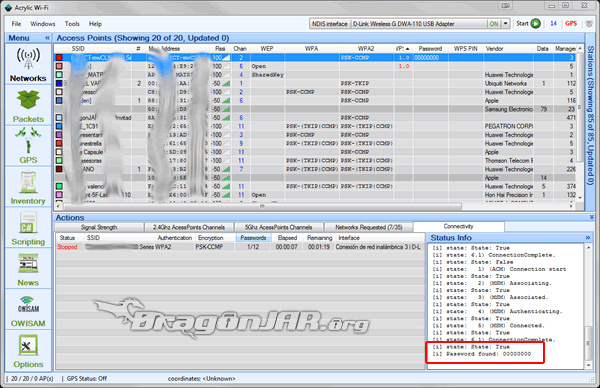

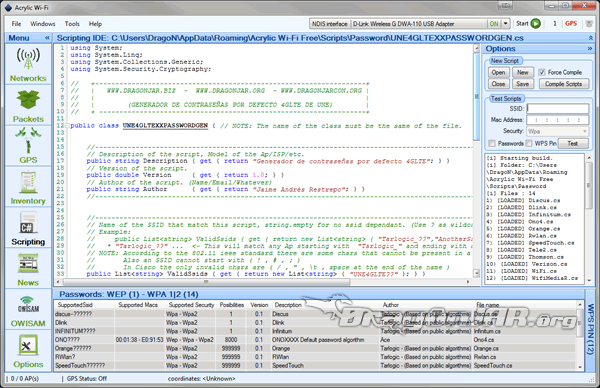

Es posible sacar las contraseñas por defecto de una gran cantidad de routers (utilizando algoritmos públicos que la gente de owisam a migrado a C#)

Realizar ataques de fuerza bruta con diccionario directamente desde Acrylic (un poco lento pero funcional)

También es posible atacar los PIN de WPS directamente en Windows como podemos ver en la siguiente imagen:

Y gracias a su sistema de scripting en C# podremos generar nuestros propios scripts aumentando en gran medida las posibilidades de personalización de la herramienta.

La finalidad de esta nota es dar a conocer más el proyecto OWISAM en la comunidad de seguridad informática de habla hispana, porque aunque reconocidos blogs y foros de seguridad, como SecurityByDefault y SeguridadWireless, han hablado de la iniciativa, la repercusión ha sido bastante pobre y un proyecto de este tipo no merece pasar desapercibido.

Espero que este post acerca de OWISAM Open Wireless Security Assessment Methodology haya sido de todo tu interés.

Deja tu opinión sobre la iniciativa y si pruebas el driver con otra tarjeta o software no olvides contarnos como te fué.